注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

OAuth 2.0 認証コードグラントを使用したアウトバウンドアプリケーションの構成

アウトバウンドアプリケーションは、Foundry で構築されたワークフローから外部システムへの OAuth 2.0 接続を管理するための方法を管理者に提供します。アウトバウンドアプリケーションはControl Panelの組織レベルで管理されます。

アウトバウンドアプリケーションは、Foundry が OAuth 2.0 クライアントとして動作するために必要な設定のバンドルを表します。このアプリケーションは、OAuth 2.0 サーバーとして動作できる別のシステムにリクエストを送信します。

Foundry のアウトバウンドアプリケーションは OAuth 2.0 認証コードグラント ↗ タイプのみをサポートします。

OAuth 2.0 クライアント資格情報グラントの設定については、これらのリソースを参照して、Webhook 内でハンドシェイクプロセスを手動で確立してください。

アウトバウンドアプリケーションの作成

アウトバウンドアプリケーションを作成するには、まずControl Panelの 組織設定 の アウトバウンドアプリケーション に移動します。複数の組織にアクセスできる場合、アウトバウンドアプリケーションを作成する組織を選択してください。Data Connection でソースを設定する権限を持つこの組織のすべてのユーザーは、認証メカニズムとして任意のアウトバウンドアプリケーションを選択できます。

アウトバウンドアプリケーション ページを表示するには、"アウトバウンドアプリケーションの管理" ワークフローへのアクセスが必要です。このワークフローはデフォルトでControl Panelの 組織管理者 ロールに付与されます。

ロールの設定についてさらに学ぶ。

新しいアプリケーション を選択し、アウトバウンドアプリケーションを設定するために必要な入力を提供します。詳細な設定オプションは以下にリストされています。

設定オプション

以下の設定オプションは、クラウドベースおよびオンプレミスの OAuth 2.0 サーバーの両方に適用されます。

| オプション | 必須? | 説明 |

|---|---|---|

| アプリケーション名 | はい | このアウトバウンドアプリケーションのユーザー向けの名前。Data Connection で認証を設定する際にアウトバウンドアプリケーションを選択する際に表示されます。 |

| 説明 | いいえ | アウトバウンドアプリケーションの説明。 |

| 承認プロンプト | はい | 外部の OAuth 2.0 プロバイダーのログインプロンプトを表示するポップアップウィンドウを開く前に、認証グラントフローを使用する際に表示されるテキスト。 |

| クライアントID | はい | OAuth 2.0 プロバイダーからの クライアント識別子 ↗。一部の外部システムではクライアントIDを指す異なる用語を使用することがあります。 |

| クライアントシークレット | はい | OAuth 2.0 プロバイダーからの クライアントシークレット ↗。一部の外部システムではクライアントシークレットを指す異なる用語を使用することがあります。 |

| スコープ | はい | 提供されたクライアントIDに対応する OAuth 2.0 サーバーに設定されたスコープのリスト。ここに入力されたリストは外部システムの管理インターフェースにリストされているものと一致する必要があります。スコープが空のリストとして提供されるべき場合、スコープを空白のままにすることができます。 |

| アクセストークンの有効期限 | いいえ | オプションのアクセストークン有効期限。通常、この値は認証グラントフローの一部として OAuth 2.0 サーバーによって返されます。サーバーがアクセストークンの有効期限を提供する場合、ここに入力された値は無視されます。 |

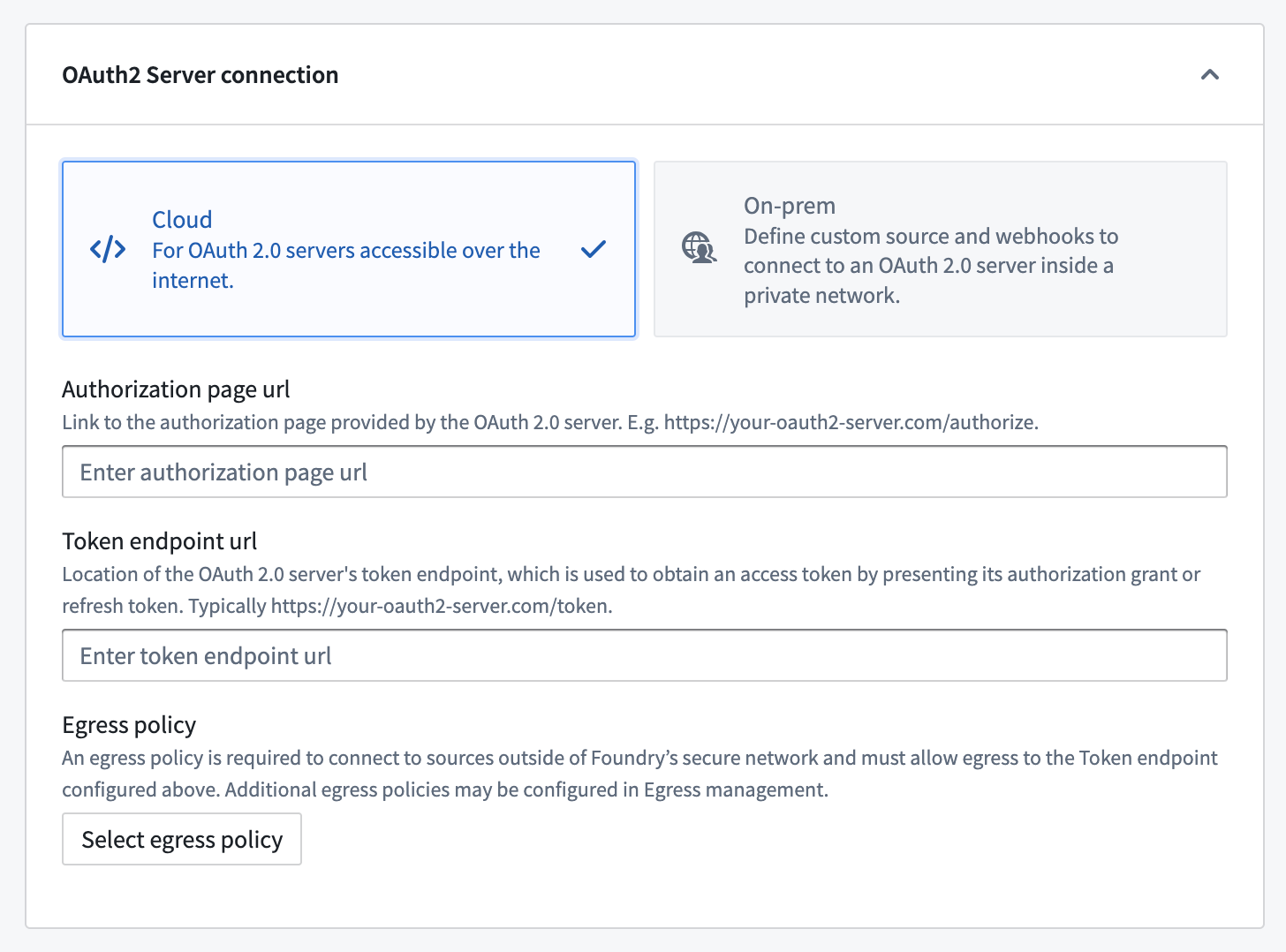

クラウド接続の設定オプション

OAuth 2.0 サーバーがインターネット経由で到達可能な場合、アウトバウンド接続を設定する際には直接接続を使用することを推奨します。

| オプション | 必須? | 説明 |

|---|---|---|

| 認可ページURL | はい | OAuth 2.0 プロバイダーの 認可エンドポイント ↗。一般的に、このURLは https://oauth2-server.com/authorize に似ており、ほとんどの SaaS 提供の公的なドキュメントで利用可能です。 |

| トークンエンドポイントURL | はい | OAuth 2.0 プロバイダーの トークンエンドポイント ↗。一般的に、このURLは https://oauth2-server.com/token に似ており、ほとんどの SaaS 提供の公的なドキュメントで利用可能です。 |

| Egress ポリシー | はい | OAuth 2.0 サーバーに直接接続するには、トークンエンドポイントURLへの接続を許可する Egress ポリシーを作成して添付する必要があります。Egress はエンロールメントごとに管理されます。 |

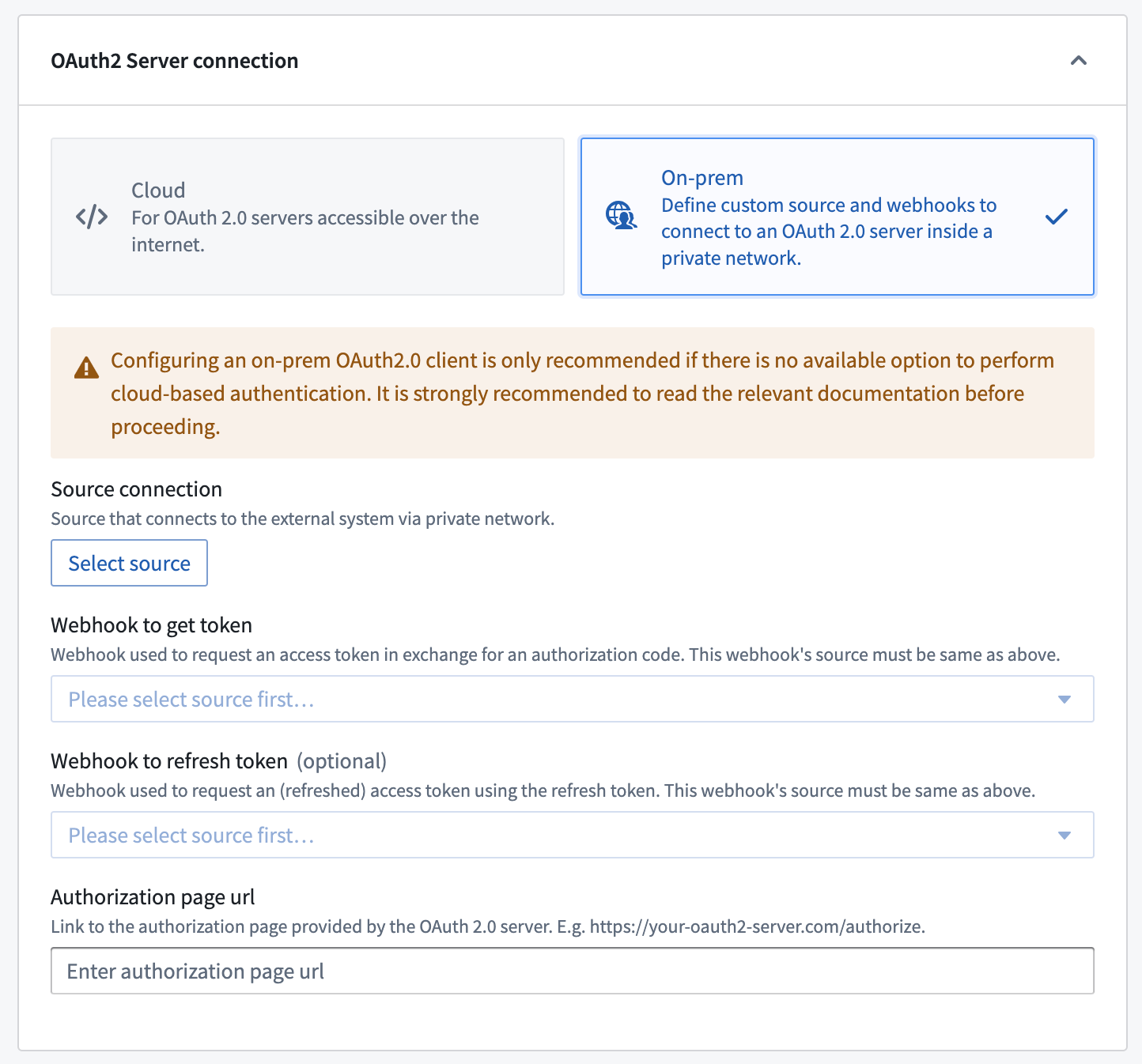

オンプレミスの OAuth サーバーの設定オプション

オンプレミスの設定は、OAuth サーバーがプライベートネットワーク内にあり、直接インターネット接続を通じて到達できない場合にのみ使用する必要があります。

| オプション | 必須? | 説明 |

|---|---|---|

| ソース接続 | はい | ネットワーク内の OAuth 2.0 サーバーに接続するためにエージェントワーカランタイムを使用するように設定された REST API ソース を選択します。 |

| トークンを取得するための Webhook | はい | OAuth 2.0 サーバーの トークンエンドポイント ↗ を呼び出してトークンを取得する Webhook。詳細は以下のセクションを参照してください。 |

| 再読み込みトークンを取得するための Webhook | いいえ | OAuth 2.0 サーバーの トークンエンドポイント ↗ を呼び出してトークンを再読み込みする Webhook。詳細は以下のセクションを参照してください。 |

| 認可ページURL | はい | OAuth 2.0 プロバイダーの 認可エンドポイント ↗。一般的に、このURLは https://oauth2-server.com/authorize に似ています。 |

プライベートネットワーク内の OAuth 2.0 サーバーに接続

一部の OAuth 2.0 サーバーはオープンインターネットに公開されていないため、OAuth 2.0 ハンドシェイクリクエストは、サーバーに接続するために REST API ソースを使用して エージェントワーカランタイム を使用してルーティングする必要があります。この方法では、OAuth 2.0 ハンドシェイクを実行するために使用されるリクエストをユーザー自身で作成する必要があります。

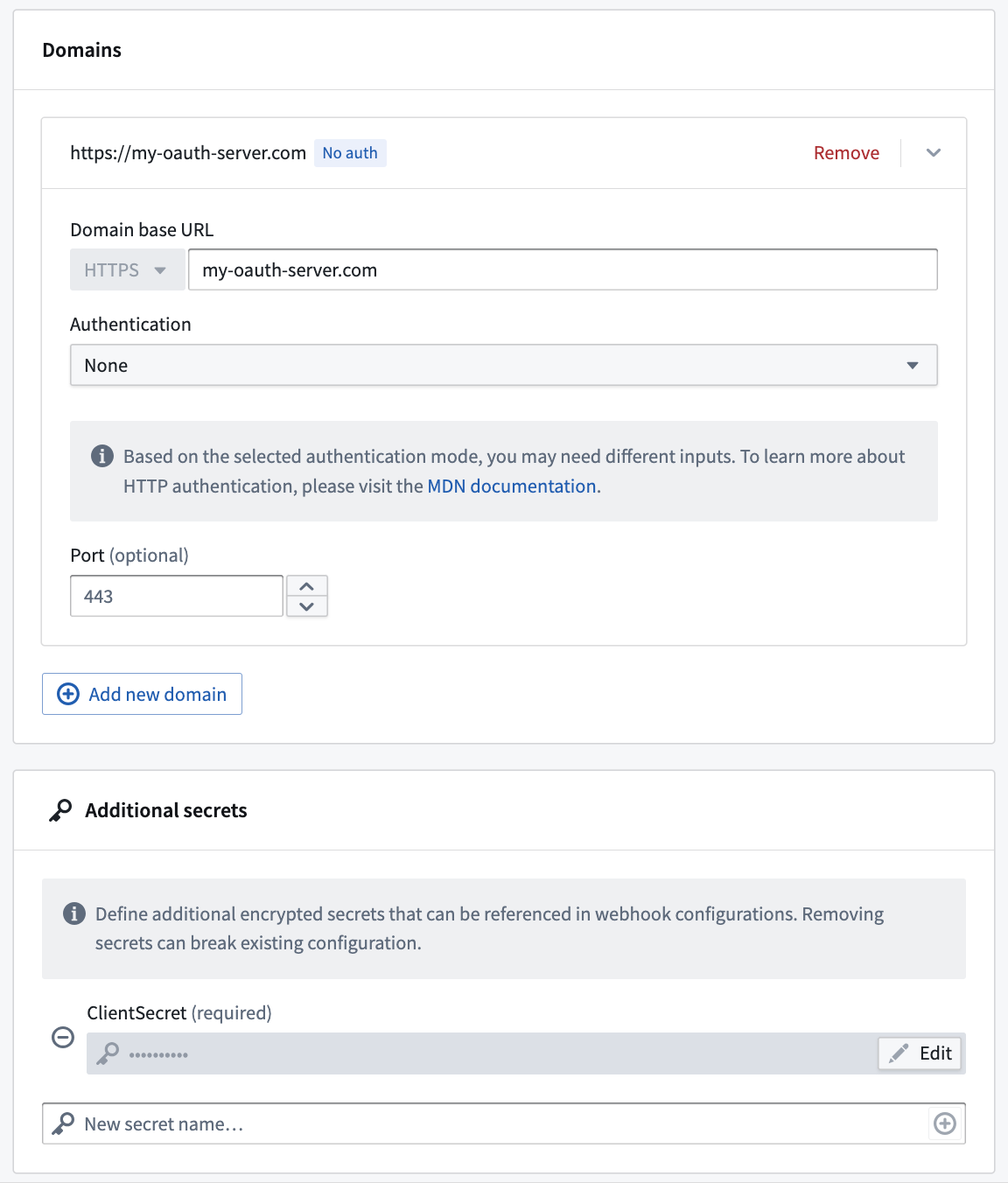

最初のステップは、ユーザーの OAuth2 サーバーに接続できる REST API ソースを作成することです。たとえば、ソースをドメインとクライアントシークレットで構成することができます。

次に、その REST API ソース上で OAuth 2.0 サーバーの /token エンドポイントを呼び出せる Webhook を作成する必要があります。オプションで、トークンを再読み込みできる 2 番目の Webhook を作成することもできます。

以下の例は、cURL を使用して仮想上の OAuth 2.0 サーバーへの OAuth 2.0 ハンドシェイクリクエストの例を示しています。