注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

Okta 用の SAML 2.0 統合を設定する

このセクションでは、より広範な SAML 2.0 を使ったエンドツーエンド認証のチュートリアル の一部として、Okta 固有の SAML 2.0 統合を設定する手順が含まれています。

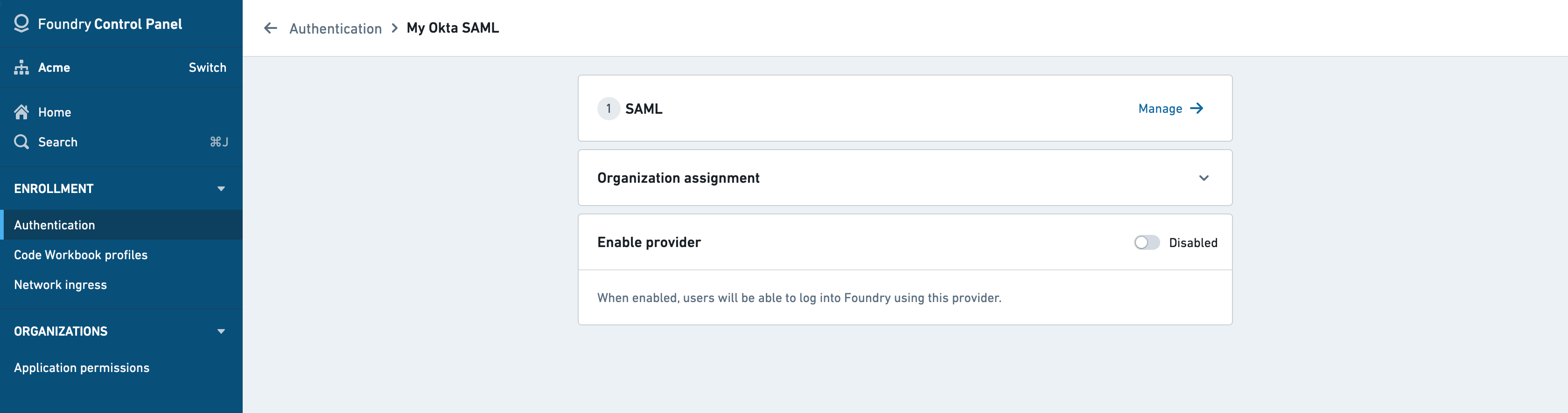

最初の SAML 統合を設定するための Foundry セットアップリンクを受け取った場合は、次の手順に進んでください。そうでない場合は、コントロールパネルの 認証 タブに移動し、SAML セクションで 管理 を選択することで、新しい SAML プロバイダを追加できます。

Okta で SAML アプリ統合を作成するには、この手順 ↗ に従ってください。

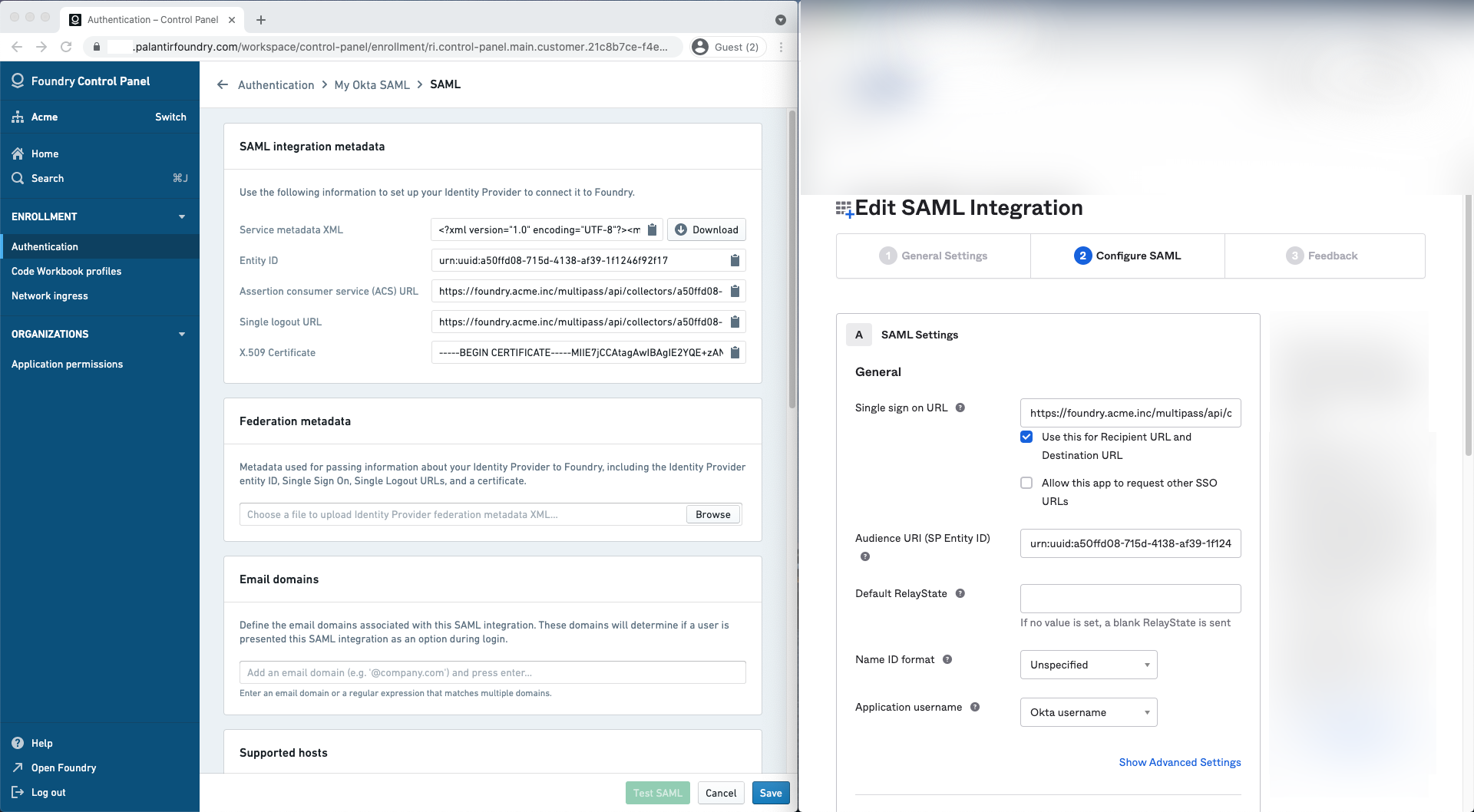

SAML 統合メタデータ

Foundry コントロールパネル(左側に表示)から以下の情報をコピーし、Okta の SAML 統合を編集 ページ(右側に表示)で使用します。

| Foundry | Okta |

|---|---|

| アサーションコンシューマーサービス (ACS) URL | シングルサインオン URL |

| エンティティID | Audience URI (SP Entity ID) |

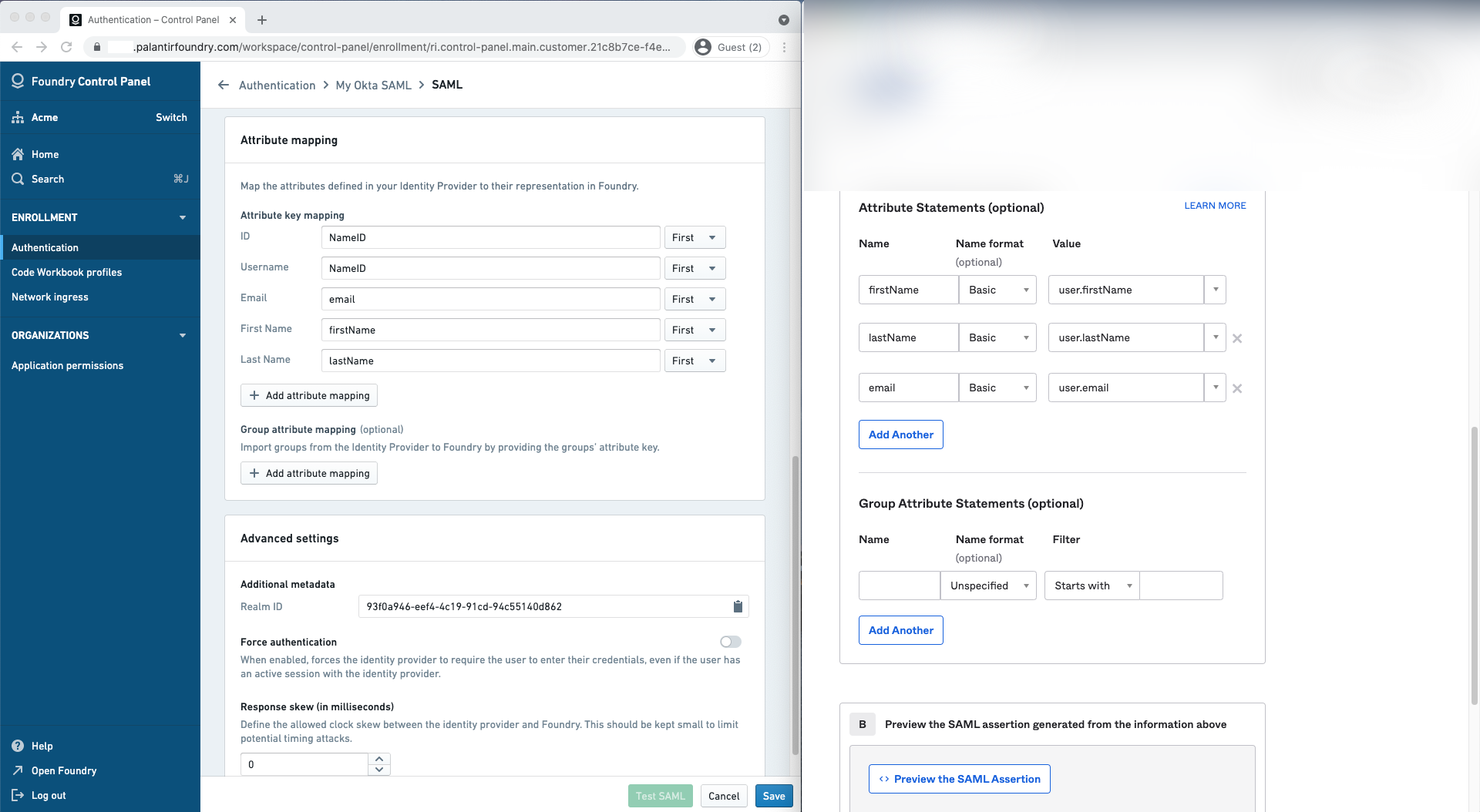

属性マッピング

Okta では、NameID 以外の標準的な SAML 属性が定義されておらず、Foundry でマッピングできるように、まず Okta で属性を定義する必要があります。

Okta で以下の属性ステートメントを宣言します。

| 名前 | 名前形式 | 値 |

|---|---|---|

| firstName | 基本 | user.firstName |

| lastName | 基本 | user.lastName |

| 基本 | user.email |

属性マッピング で、以下のユーザー属性のマッピングを定義できます。Foundry のセットアップリンクを使用している場合、Okta の属性マッピングが事前に入力されます。

- ID:

NameID - ユーザー名:

NameID(または、email) - メール:

email - 名:

firstName - 姓:

lastName

また、既存の Okta グループを Foundry で反映させるために、属性マッピングを定義することもできます。 Okta で 1 つ以上のグループ属性ステートメントを定義し、グループ属性マッピング でマッピングします。

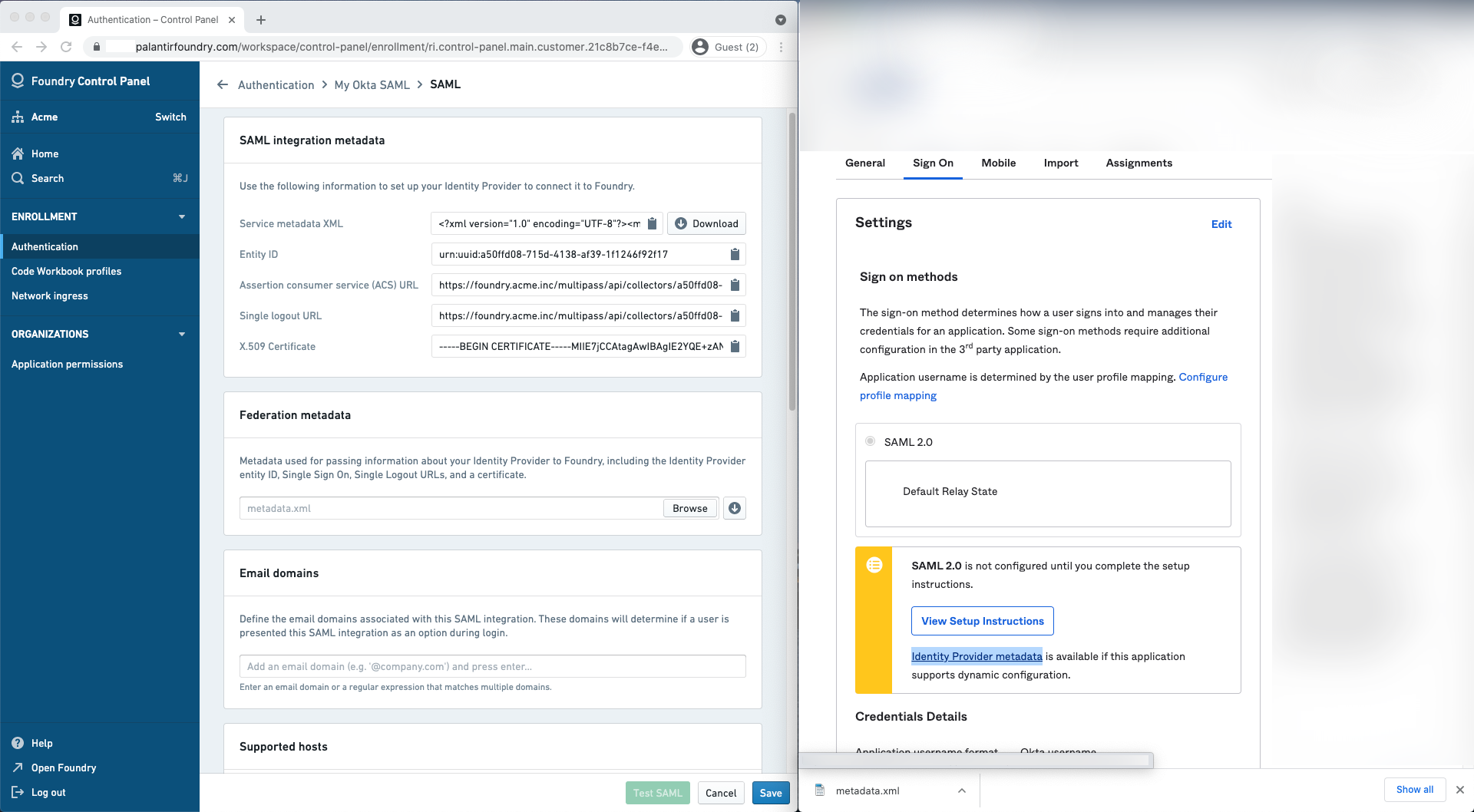

ID プロバイダーのメタデータ

Okta で SAML アプリ統合の作成を完了し、サインオン タブに移動して、ID プロバイダーのメタデータ で XML ファイルによる ID プロバイダーのメタデータを取得します。これを Foundry の ID プロバイダーのメタデータ セクションにアップロードします。

完了して保存

Foundry で、メールドメイン の下に、この SAML 2.0 統合に関連付けられたメールドメインを追加します。

SAML 2.0 統合の保存を完了し、マルチファクター認証に進む。