注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

Azure AD 用の SAML 2.0 インテグレーションを設定する

このセクションでは、より広範な SAML 2.0 を通じたエンドツーエンド認証のチュートリアル の一部として、Azure AD 固有の SAML 2.0 インテグレーションの設定手順を説明します。

Microsoft のドキュメンテーションには クイックスタートガイド ↗ もあります。

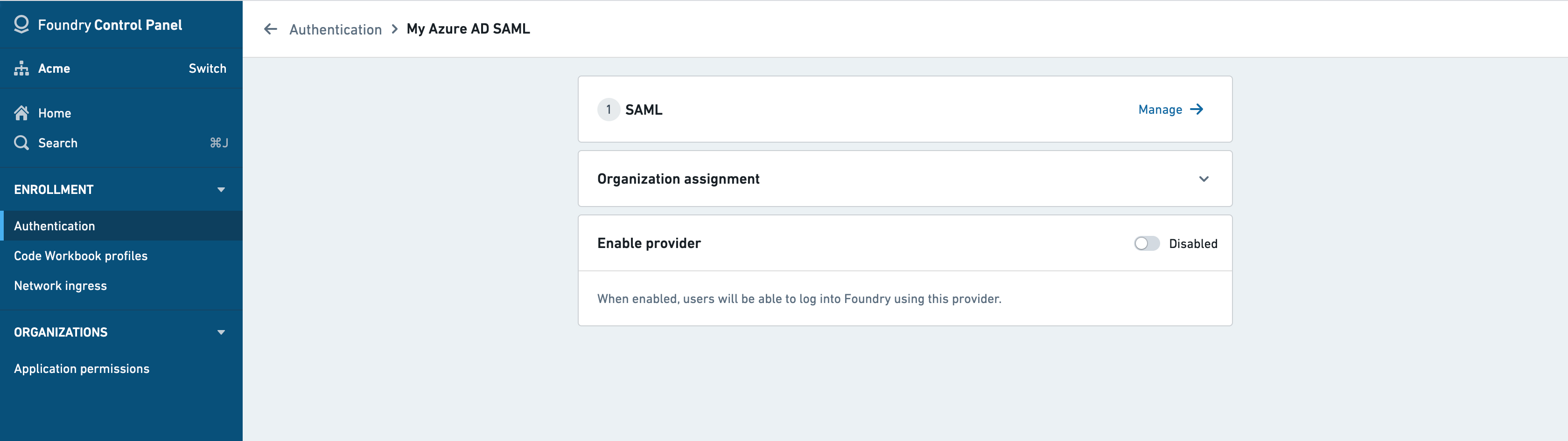

Foundry のセットアップリンクを受け取って最初の SAML インテグレーションを設定する場合は、次のステップに進んでください。それ以外の場合は、コントロールパネルの 認証 タブに移動し、 SAML セクションで 管理 を選択して新しい SAML プロバイダーを追加できます。

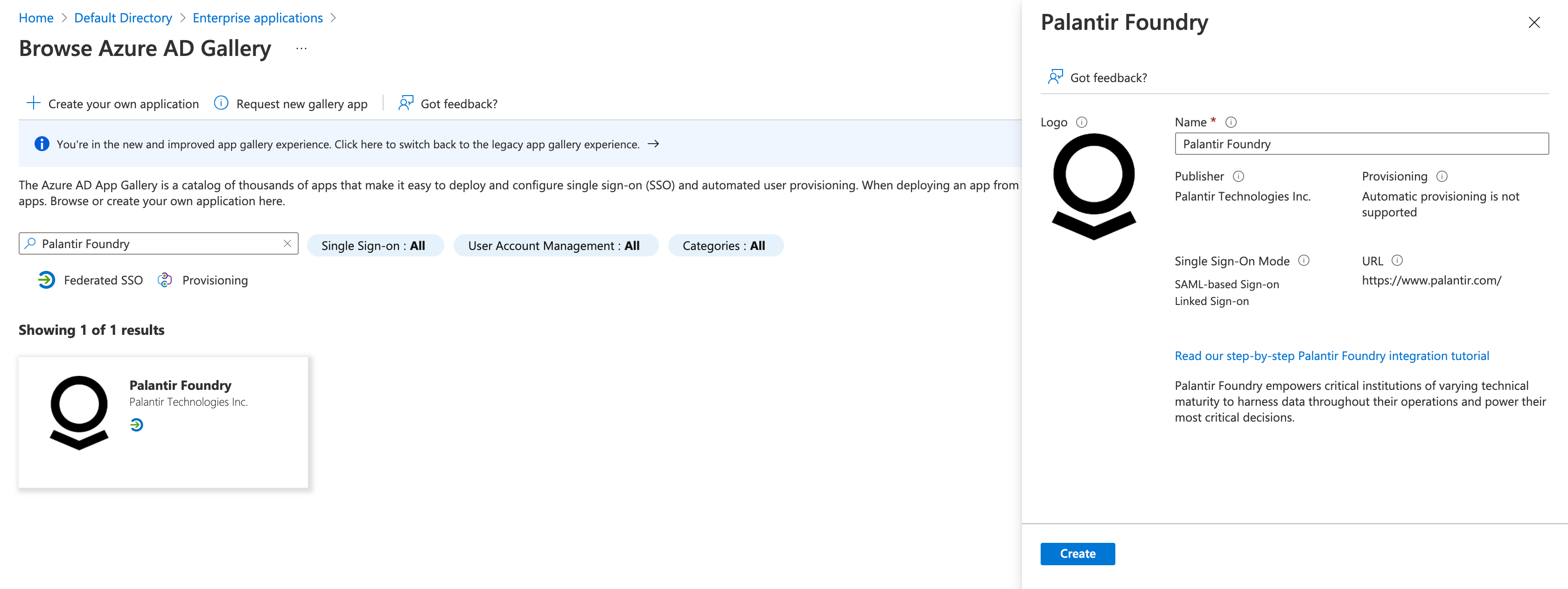

Azure Portal ↗ で、Microsoft Entra ID を選択し、次に エンタープライズアプリケーション 、 新しいアプリケーション を選択します。Palantir Foundry を検索し、 作成 を選択します。

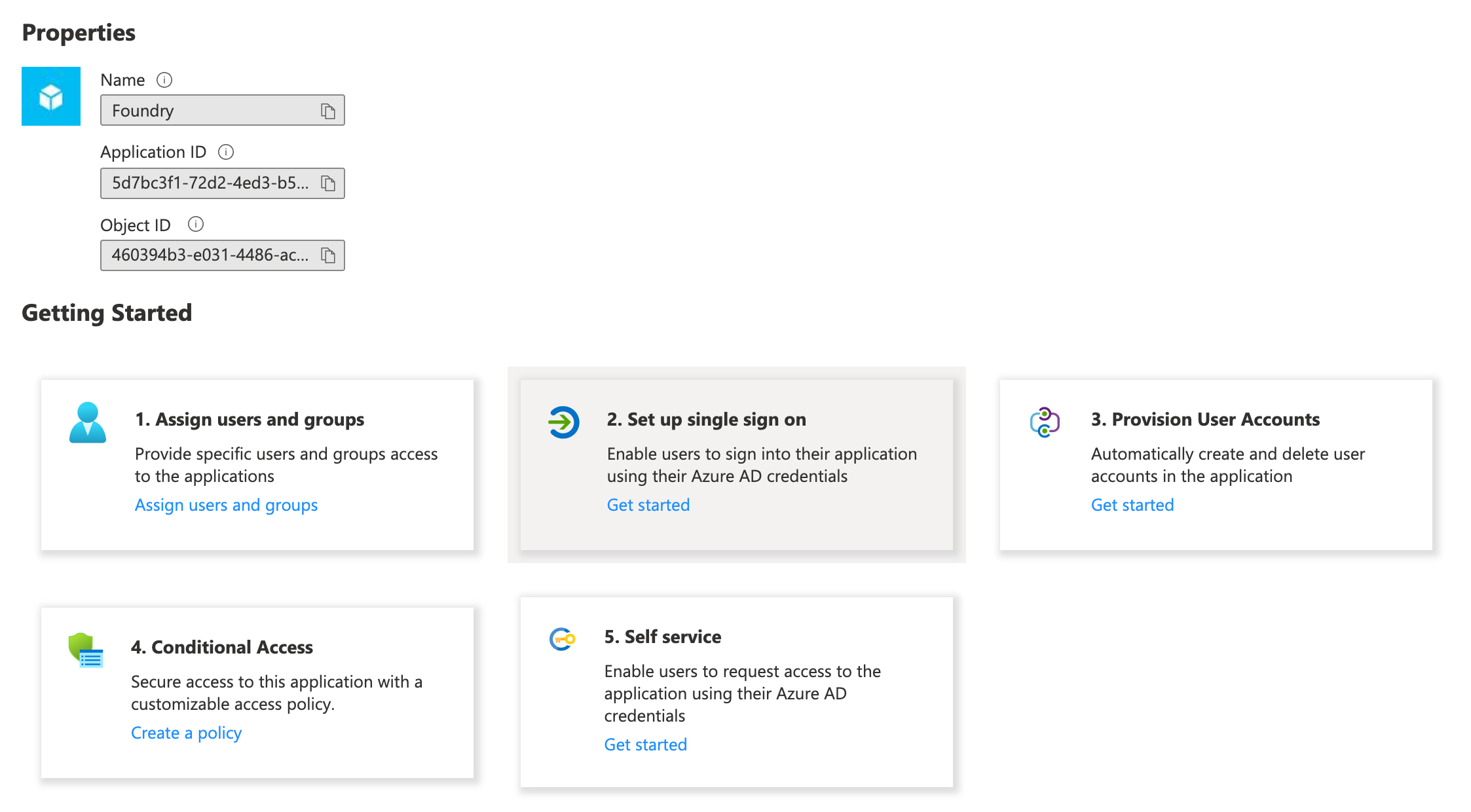

作成したら、2. シングルサインオンの設定 の Getting Started ボックスを選択します。

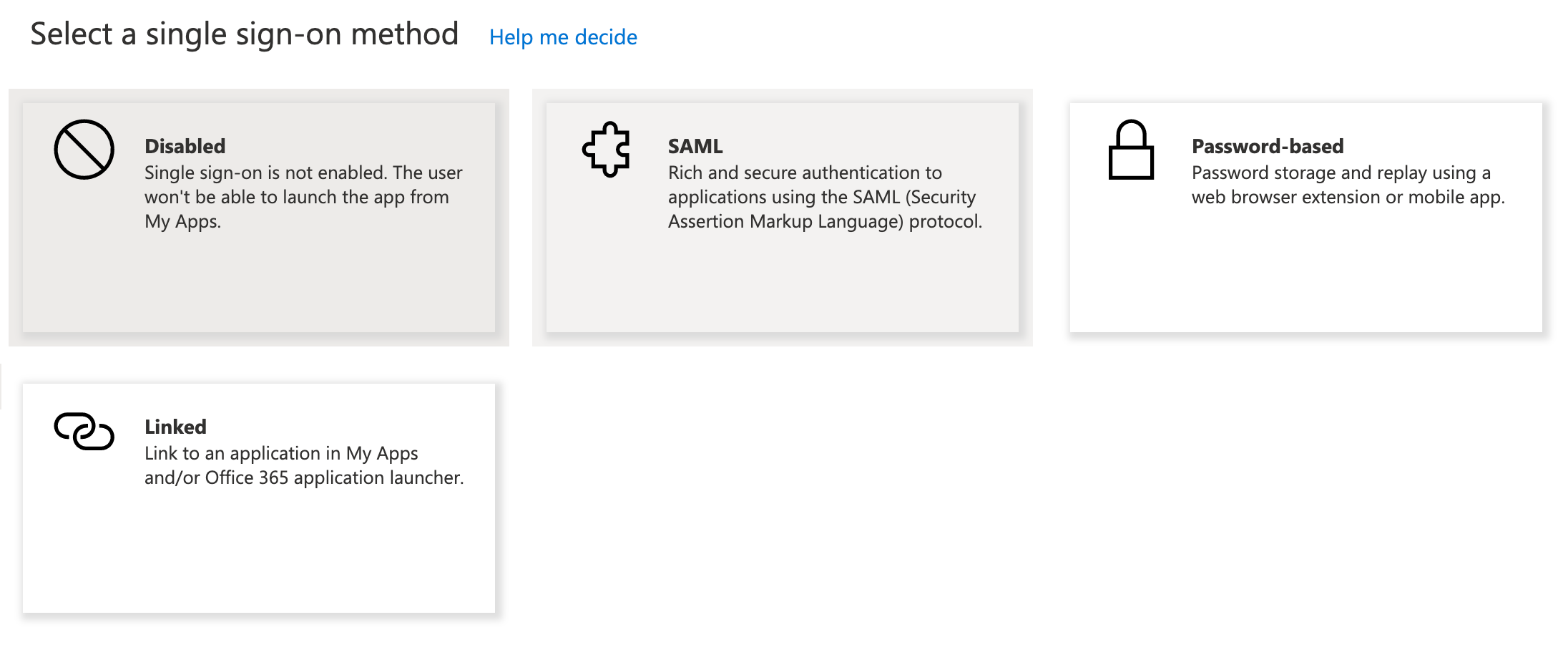

次に、シングルサインオンの方法を選択するよう求められます。SAML を選択します。

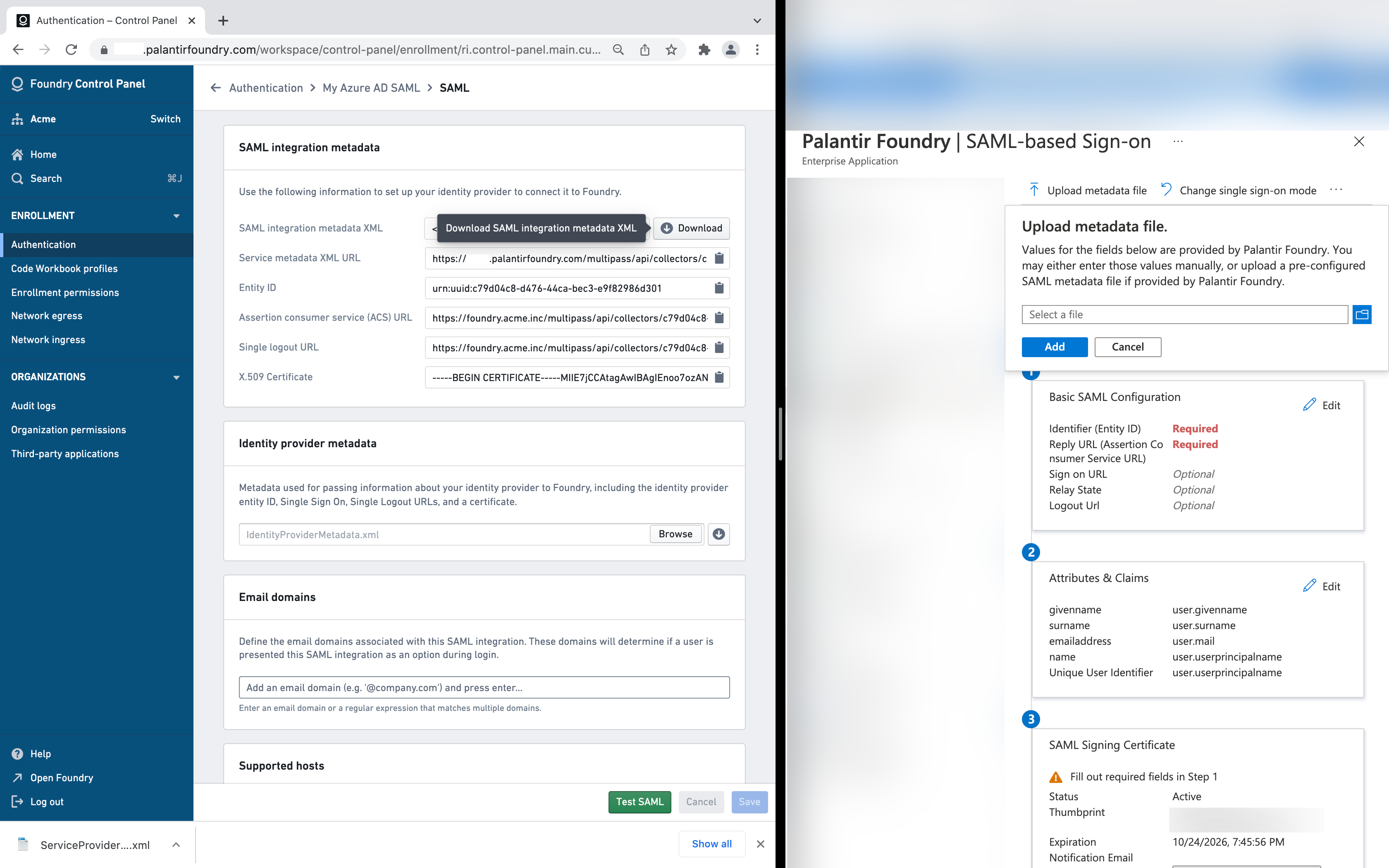

SAML インテグレーションメタデータ

Foundry で、SAML インテグレーションメタデータ XML をダウンロードし、メタデータファイルをアップロード を使用して Azure に XML をアップロードし、次に 保存 をします。

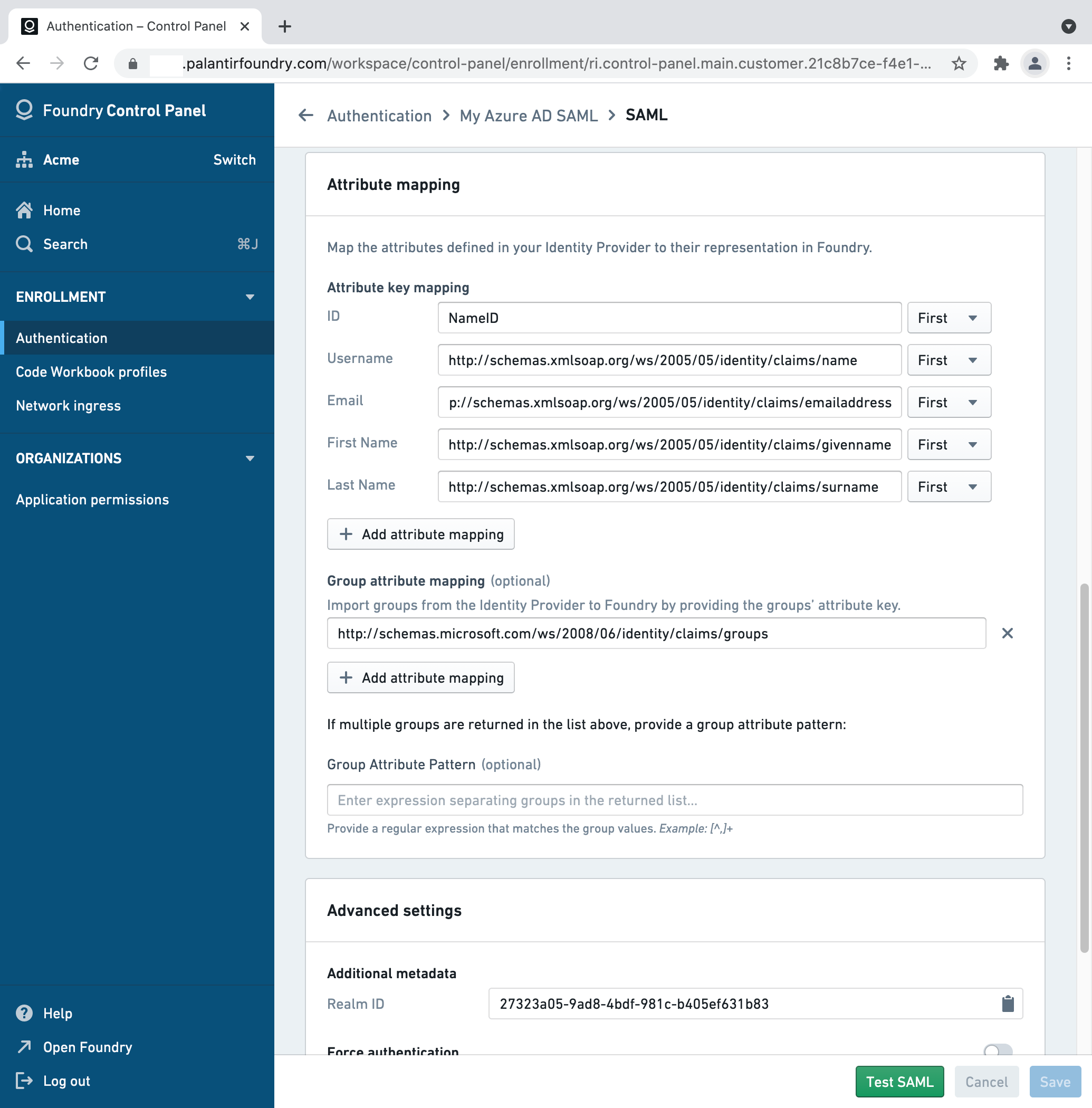

属性マッピング

属性マッピング で、次のユーザー属性のマッピングを定義できます。Foundry のセットアップリンクを使用する場合、Azure の属性マッピングが事前に入力されます。

- ID:

NameID - ユーザー名:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name - メール:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress - 名:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname - 姓:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

プロバイダーグループを設定したい場合は、Azure Portal の ユーザー属性 & クレーム の下で グループクレームを追加 を選択します。Foundry では、グループ属性マッピング として http://schemas.microsoft.com/ws/2008/06/identity/claims/groups を追加し、グループ属性パターン は設定しません。

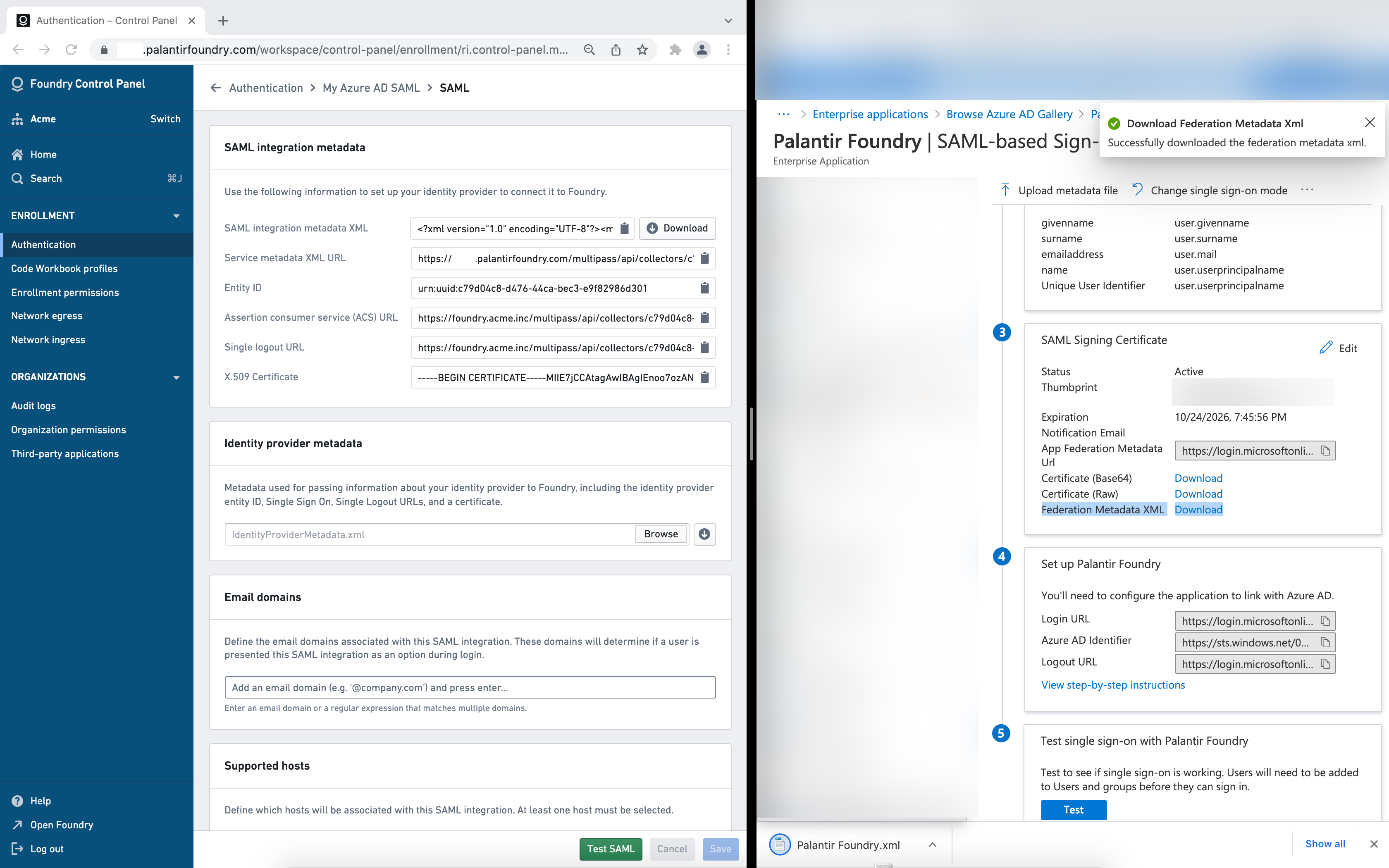

身元確認プロバイダーメタデータ

Azure AD で、連盟メタデータ XML の隣にあるリンクを使用して、あなたの身元のプロバイダーメタデータ XML ファイルをダウンロードし、それを Foundry の 身元確認プロバイダーメタデータ ブロックにアップロードします。

完了と保存

Foundry で、メールドメイン の下にこの SAML 2.0 インテグレーションに関連するメールドメインを追加します。

SAML 2.0 インテグレーションの保存を完了させ、 多要素認証 に進みます。