注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

組織の割り当て

ユーザーはログイン時に所属する主要な組織が割り当てられます。ユーザーの主要な組織は、ログインに使用されるアイデンティティプロバイダー統合の組織割り当てセクションで決定されます。アイデンティティプロバイダー統合でプロバイダーグループを構成している場合、これらのグループもそのセクションに基づいて1つ以上の組織にマークされます。

デフォルト組織または高度なルール

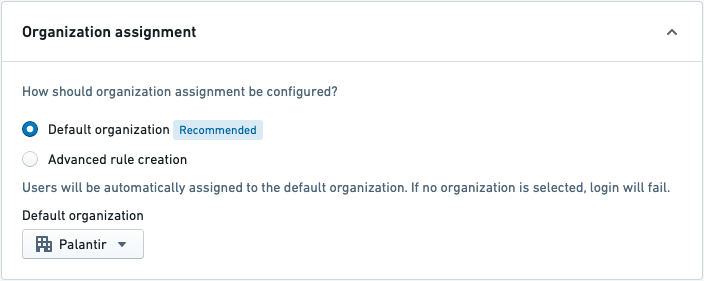

ほとんどの場合、特定のアイデンティティプロバイダー統合を通じてログインするすべてのユーザーは、単一の組織に割り当てられるべきです。これは Default Organization オプションを選択することで達成されます。プロバイダーグループが構成されている場合、ユーザーと同じ組織にマークされます。

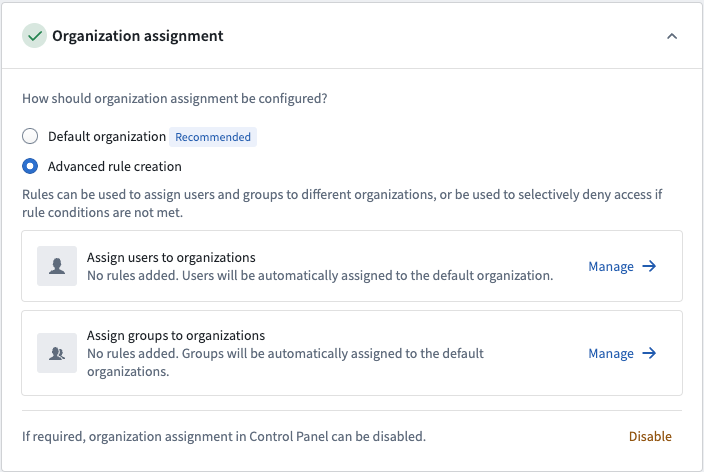

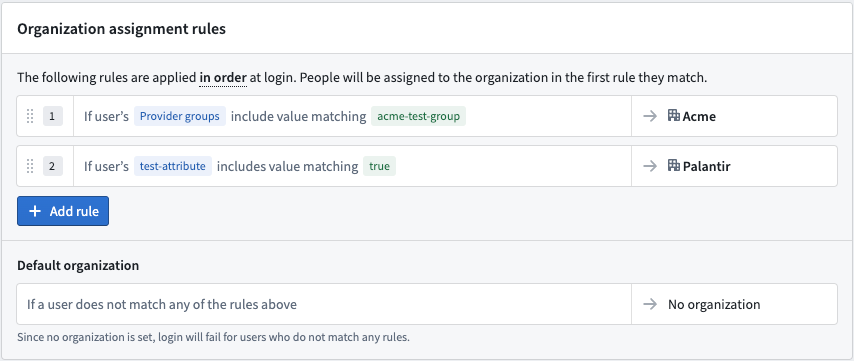

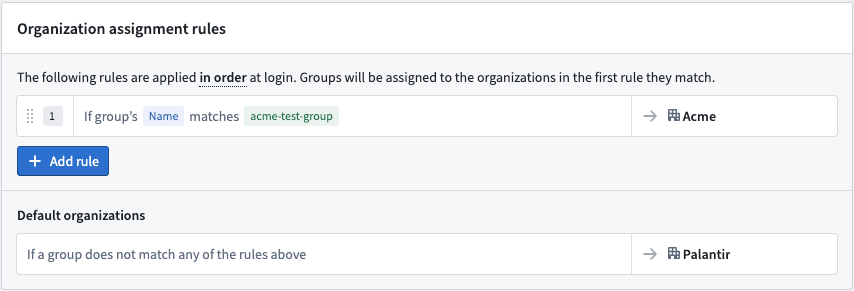

より複雑な状況には、高度なルール作成を使用できます。これにより、一連のルールを定義して適切な組織に割り当てることができ、オプションでフォールバックを設定できます。ユーザーとプロバイダーグループのルールは別々に管理できます。

ユーザーまたはグループのルールの Manage をクリックして高度なルールエディタを開きます。

組織割り当てルールを定義する

プロバイダ管理ページで Organization assignment セクションを展開します。これにより、ユーザーがログイン時にどの組織に属するかを決定できます。

単純なSAML 2.0統合の場合、Default Organization を選択し、ドロップダウンから組織を選択して保存します。

ユーザールール

ユーザーの組織割り当てルールは、ユーザーの属性、内部グループ、またはプロバイダーグループと一致する条件を記述することで構成されます。ユーザー属性および/またはプロバイダーグループ条件を使用することを強くお勧めします。

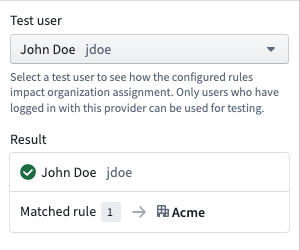

保存する前に、既存のユーザーに対してこれらのルールを検証できます。テストパネルには、ユーザーが一致するルールと割り当てられる組織が表示されます。このプロバイダーでログインしたユーザーのみがテストに使用できることに注意してください。

グループルール

グループの組織割り当てルールは、グループの名前と一致する条件を記述することで構成されます。グループは1つ以上の組織に割り当てられます。

一致基準には正規表現を使用するため、条件内の特殊文字がエスケープされていることを確認してください。

組織なし

ユーザーが No organization に割り当てられた場合(デフォルト組織機能または高度なルールを適用することによって)、ログインがブロックされます。

プロバイダーグループが No organization に割り当てられた場合(Default organization または 高度なルール作成 オプションを使用)、グループは直近のメンバーの組織に割り当てられます。

特定の歴史的なアイデンティティプロバイダー統合では、ユーザーおよびプロバイダーグループを組織に割り当てるためのレガシー実装である Multipass Group AUM rules を使用している場合があります。Control Panelで組織割り当てが構成されていない場合、これらのルールが引き続き適用されます。ただし、Control Panelで組織割り当てが構成されている場合は、Multipass Group AUM rules は無視されます。構成にこれが適用されるかどうか不明な場合は、Palantirの担当者に問い合わせてください。

セットアップを完了するには、ユーザーのアイデンティティプロバイダー統合を有効化してテストします。