注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

コンテナを利用したガバナンス

Open Container Initiative コンテナ(一般的に Docker コンテナと呼ばれます)は、ソフトウェアアプリケーションをパッケージ化するための人気のある言語に依存しない方法で、開発者は複数のツールチェーンからの依存関係を統合したパッケージを作成できます。Docker コンテナは、複雑なアプリケーションのパッケージング、レガシーテクノロジーの活用、または Foundry のネイティブでサポートされている言語(Python、Java、R)で利用できないライブラリの統合に特に強力です。

コンテナワークフローは、ユーザーの組織に追加のセキュリティリスクをもたらします。コンテナイメージは Foundry の外部で作成され、ソフトウェアの脆弱性を導入し、蓄積する可能性があるため、管理者はソフトウェア供給チェーンのコントロールを実装し、定期的に Foundry で実行中のコンテナを監査する責任があります。

これらのリスクを軽減するために、Foundry の計算インフラストラクチャは業界をリードするコントロールと厳格な イメージ要件 を実装しており、ユーザーが実行できるコンテナワークロードの種類を制限します。特に、コンテナイメージは非 root 数値ユーザー ID で実行する必要があり、カーネルの特権にアクセスしてはなりません。

Foundry は、本番環境で実行中のコンテナを追跡する管理ツールを提供し、定期的にアクティブなコンテナをスキャンしてソフトウェアの脆弱性を特定します。コントロールパネル のコンテナを利用したガバナンスページは、管理者が Foundry インストールのコンテナワークフローの状態を監査し、必要に応じて脆弱性のあるコンテナをリコールする権限を与えます。

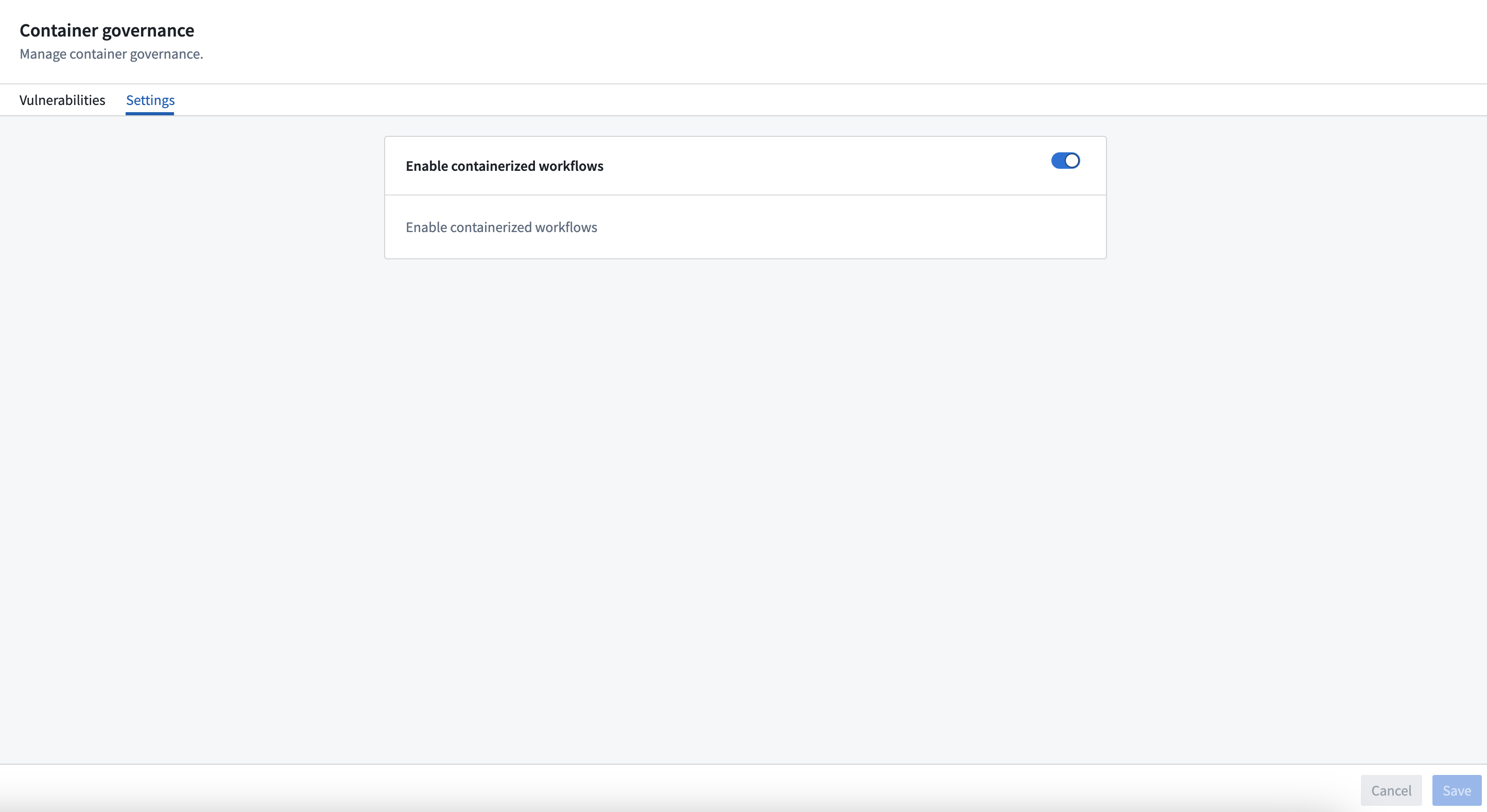

コンテナワークフローの有効化

コントロールパネルのコンテナを利用したガバナンスページの設定タブでは、リソース管理者がコンテナワークフローを有効または無効にすることができます。デフォルトでは、すべてのコンテナワークフローは無効になっています。すべてのコンテナワークフローは、バッキングインフラストラクチャとして Rubix ↗ エンジンを必要とします。Rubix が使用されていない場合、このトグルは無効になります。

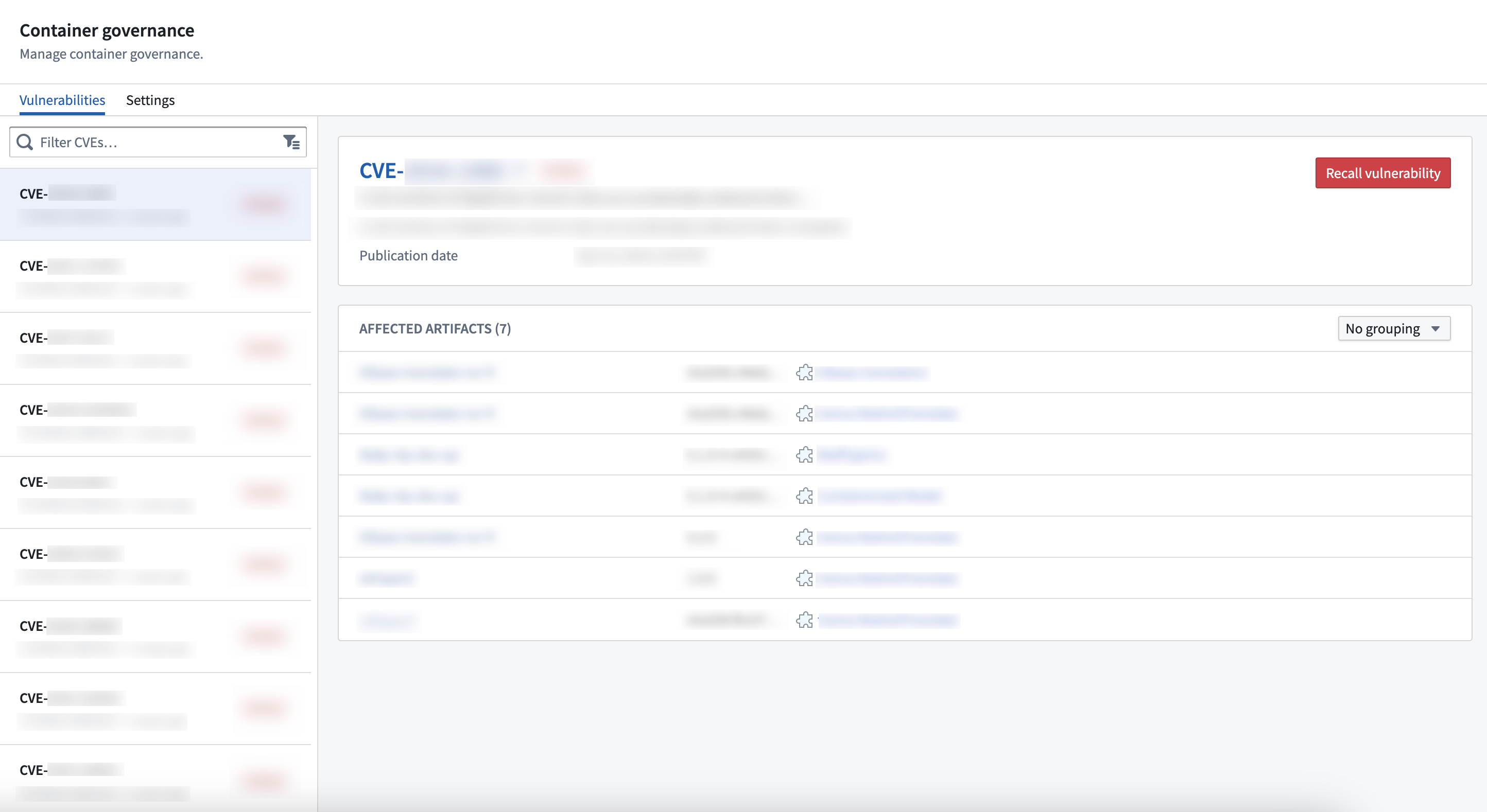

脆弱性スキャン

Foundry は定期的に、すべてのアクティブに使用されているユーザーがアップロードした Docker コンテナを脆弱性に対してスキャンします。ユーザーのエンロールメントに影響を及ぼす脆弱性の概要は、コントロールパネルのコンテナを利用したガバナンスページの脆弱性タブで利用できます。デフォルトでは、Foundry は見つけたコンテナの脆弱性に基づいて何も行動しません。

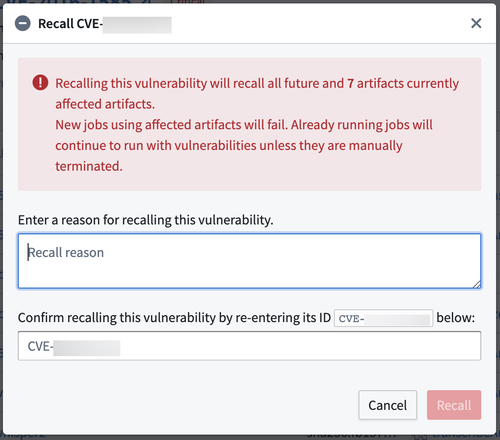

脆弱性のリコール

コントロールパネルのコンテナを利用したガバナンスページの脆弱性タブでは、リソース管理者が個々の脆弱性をリコールまたはアンリコールすることができます。リコールされた脆弱性に影響を受けるコンテナを使用する Foundry ジョブは、強制的に停止されます。同様に、脆弱性はアンリコールされることがあります。