注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

PrivateLink エグレスを構成する [Beta]

PrivateLink を構成する機能はベータ版であり、すべてのエンロールメントで利用できるわけではありません。この機能が一般的に利用可能になる前に、いくつかの機能が変更される可能性があります。

PrivateLink エグレスとは、Palantir プラットフォームから同じクラウドプロバイダー上にホストされている別のシステムへのプライベート接続を指します。これは AWS 上にホストされている Palantir プラットフォームインスタンスおよび同地域の AWS PrivateLink を利用した顧客サービスにのみ対応しています。ターゲットリソースが異なる地域にある場合は、Palantir プラットフォームの地域に VPC ピアリングを構成してから、PrivateLink を作成してください。

このページでは、Control Panelでの PrivateLink エグレスの構成と管理方法、および Palantir プラットフォームでのこれらの作成された接続の使用方法について説明します。PrivateLink エグレスは、AWS サービス、AWS 上に展開されたユーザー所有のリソース、または AWS 上に展開されたサードパーティ API へのプライベートエグレスをサポートします。

制限

- 1 エンロールメントあたり 20 個の PrivateLink が許可されます。

- 1 PrivateLink あたり 10 個のプライベートドメインが許可されます。

これらの制限を増やすには、ユーザーの Palantir 管理者に連絡してください。

PrivateLink を構成する

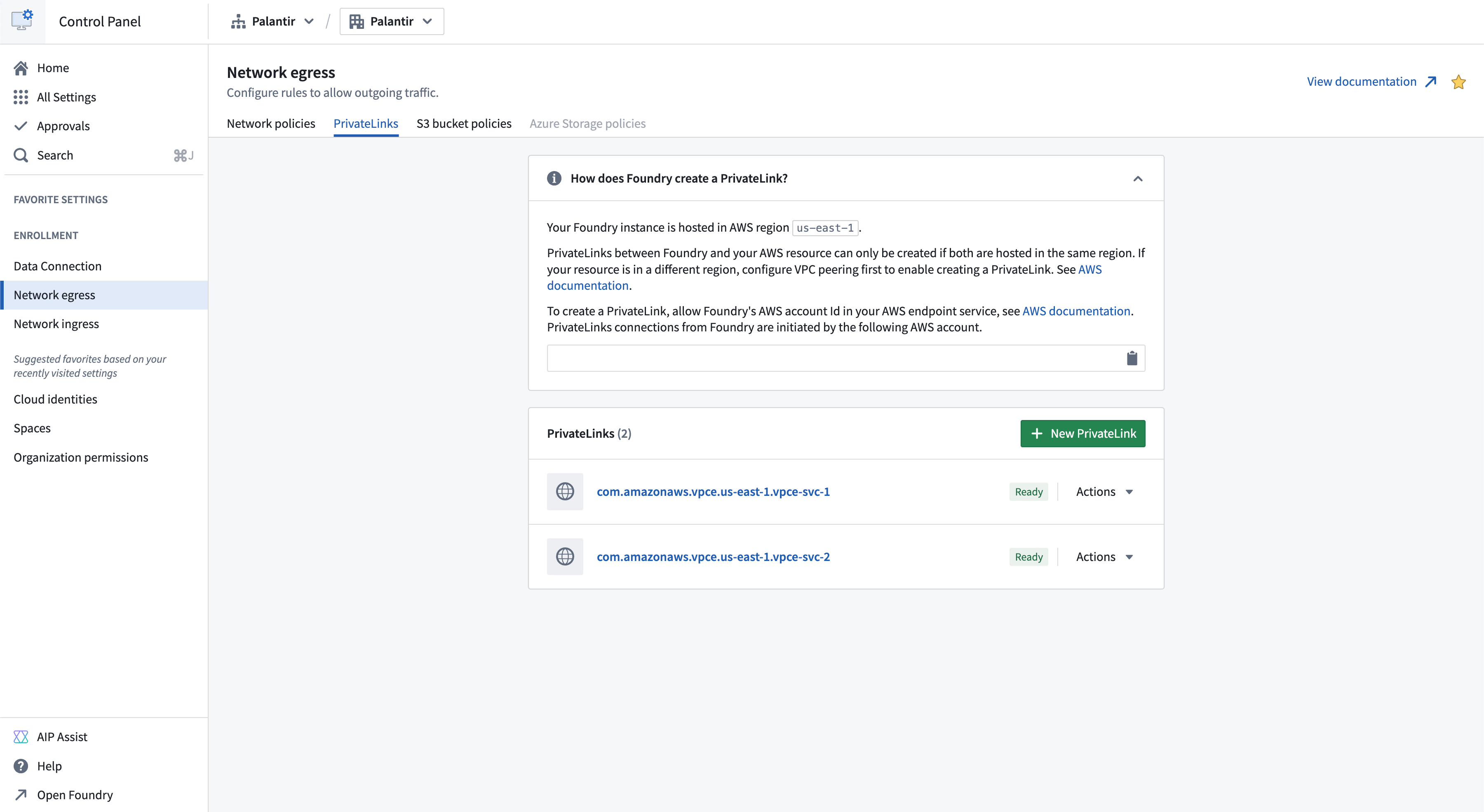

Control Panelの ネットワークエグレス ページの PrivateLinks タブに移動して、PrivateLinks を管理します。

PrivateLink 接続を成功裏に作成するには、次の手順を実行してください。

- ターゲットリソースのエンドポイントサービスを作成する。

- Palantir プラットフォームがターゲットリソースにアクセスできるようにする。

- ターゲットリソースのエンドポイントサービス名を提供する。

- ネットワークエグレスポリシーを作成する。

ターゲットリソースのエンドポイントサービスを作成する

AWS サービス

PrivateLink に対応した AWS サービスとそのエンドポイントサービス名のリストは、AWS ドキュメント ↗にあります。AWS サービスに対しては、エンドポイントサービスの作成は必要なく、AWS によって提供されるエンドポイントサービス名を使用できます。プライベートリンクをサポートする AWS サービスの例として Amazon Bedrock ↗ があります。

AWS 上のユーザー所有のリソース

AWS にデプロイされたユーザー所有のリソースについては、AWS ドキュメント ↗ の手順に従ってエンドポイントサービスを作成してください。ユーザー所有のリソースの例として、AWS RDS ↗ を利用したデータベースがあります。

AWS 上のサードパーティ API

AWS にデプロイされたユーザー所有のサードパーティ API については、AWS ドキュメント ↗ の手順に従ってエンドポイントサービスを作成してください。他者が所有している場合は、彼らの VPC エンドポイントサービス名をリクエストしてください。たとえば、Snowflake の VPC エンドポイントサービス名は Snowflake ドキュメント ↗ に記載されています。

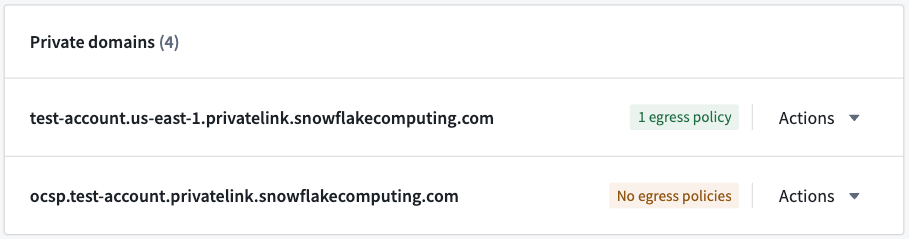

さらに、サービスが AWS によって生成されたドメインに対して有効でないカスタムのトランスポート層セキュリティ (TLS) 証明書を使用している場合、サードパーティ API のプライベートドメインをリクエストしてください。たとえば、Snowflake のプライベートドメインは Snowflake ドキュメント ↗ に従って見つけることができます。以下はプライベートサードパーティドメインの例です。

abc.us-east-1.privatelink.snowflakecomputing.com

このホスト名は、Snowflakeのプライベートリンクを介した接続を示しています。

abc: アカウント名や特定のサービスを識別する部分us-east-1: AWSリージョンを示し、ここでは米国東部(バージニア北部)を指しますprivatelink: AWS PrivateLinkを利用したプライベート接続であることを示していますsnowflakecomputing.com: Snowflakeのドメイン名

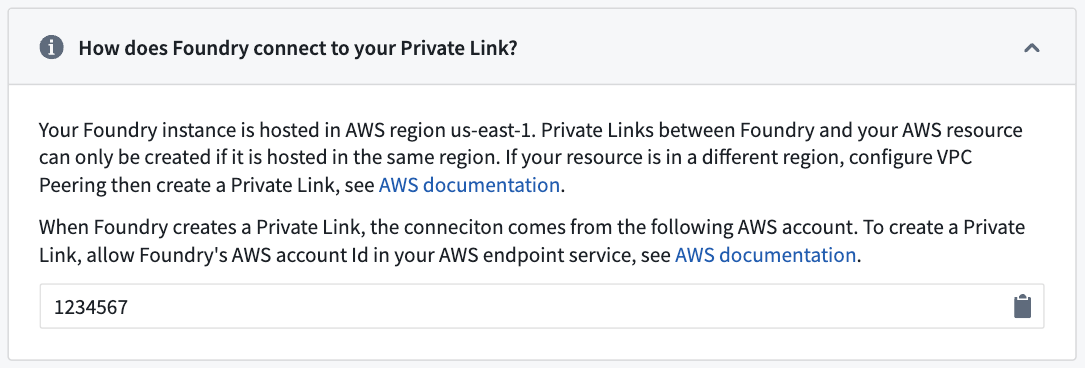

Palantir プラットフォームがターゲットリソースにアクセスできるようにする

PrivateLink を通じてターゲットリソースにアクセスするには、Palantir プラットフォームがリソースにアクセスできるようにします。エンドポイントサービスの許可されたプリンシパルリストに Palantir プラットフォームの AWS アカウントを追加してください。詳細は AWS ドキュメント ↗ を参照してください。許可されたプリンシパルは次のようになります。

// このARN (Amazon Resource Name) は、AWS IAM (Identity and Access Management) に関連するもので、

// 特定のAWSアカウント(<palantir_platform_aws_account_id>)のルートユーザーを指しています。

arn:aws:iam::<palantir_platform_aws_account_id>:root

ターゲットリソースのエンドポイントサービス名を提供する

-

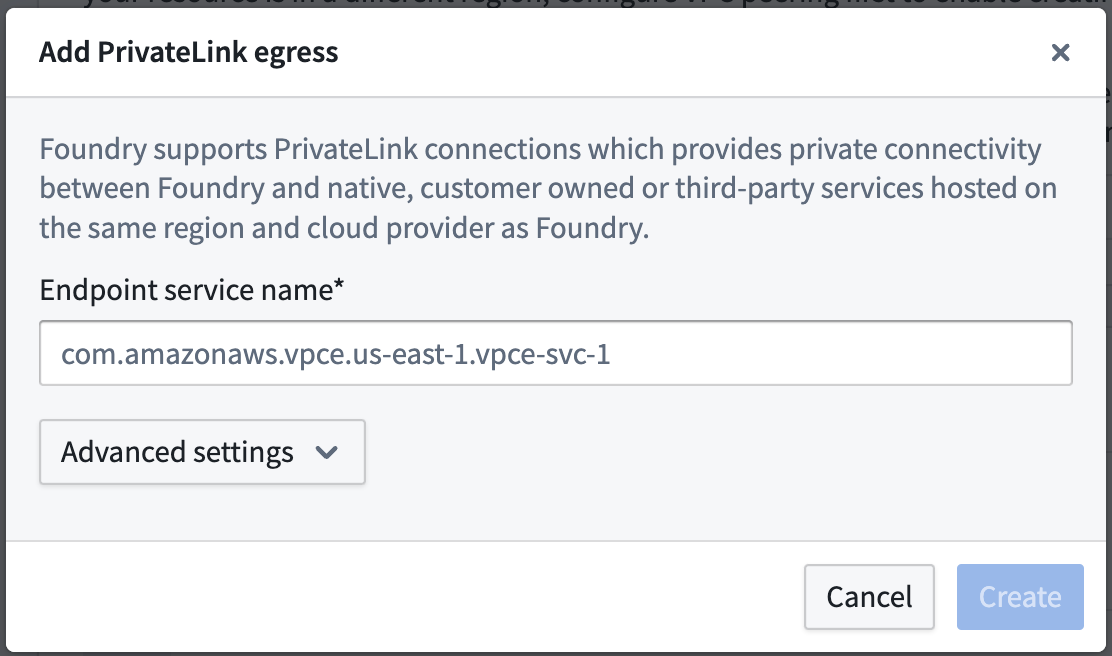

Control Panel > ネットワークエグレス > PrivateLinks に移動し、New PrivateLink を選択してPrivateLinkを作成します。

-

PrivateLinkのターゲットリソースに対して以下の詳細を入力します。

- エンドポイントサービス名: 上記のステップで取得したターゲットリソースのエンドポイントサービス名。

-

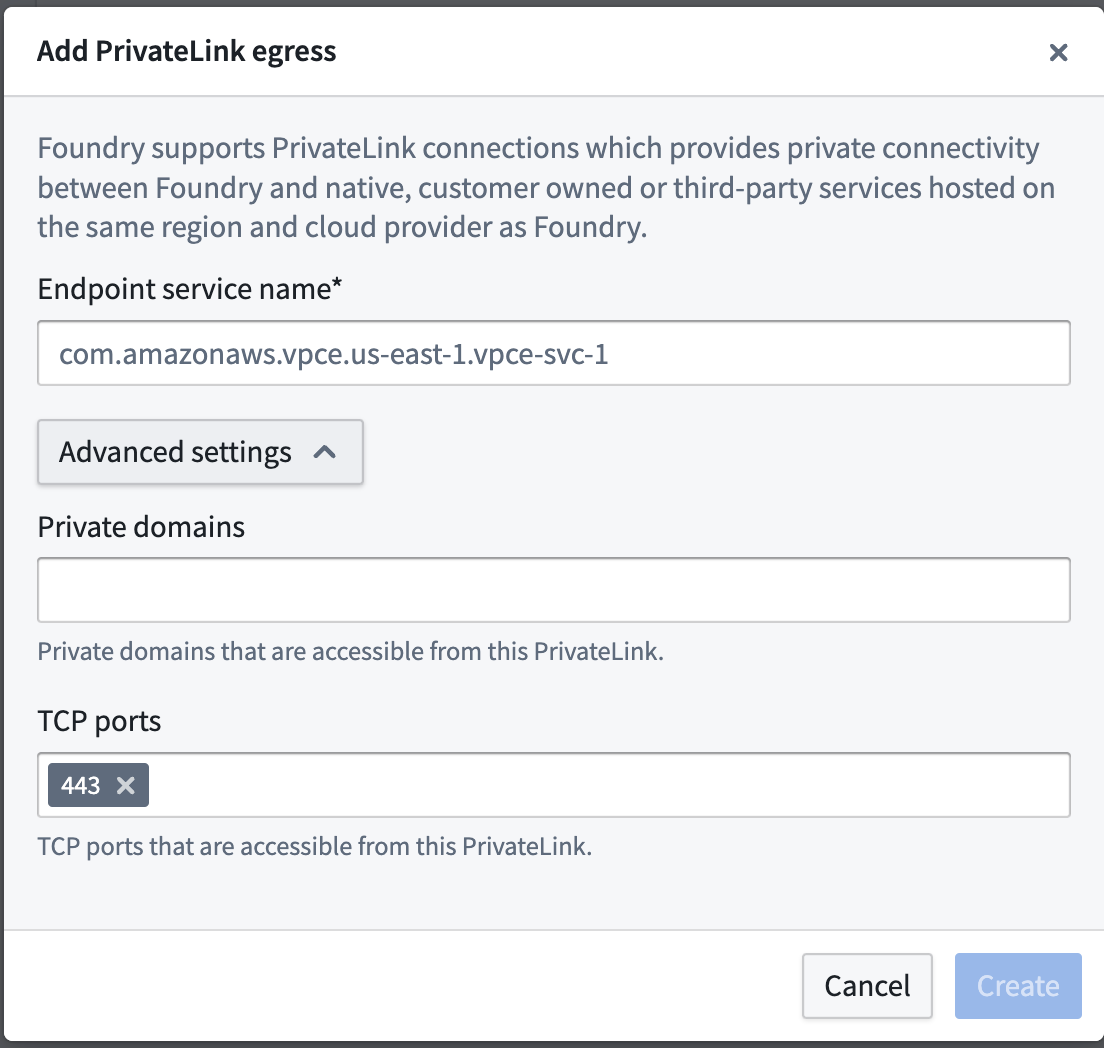

高度な設定:

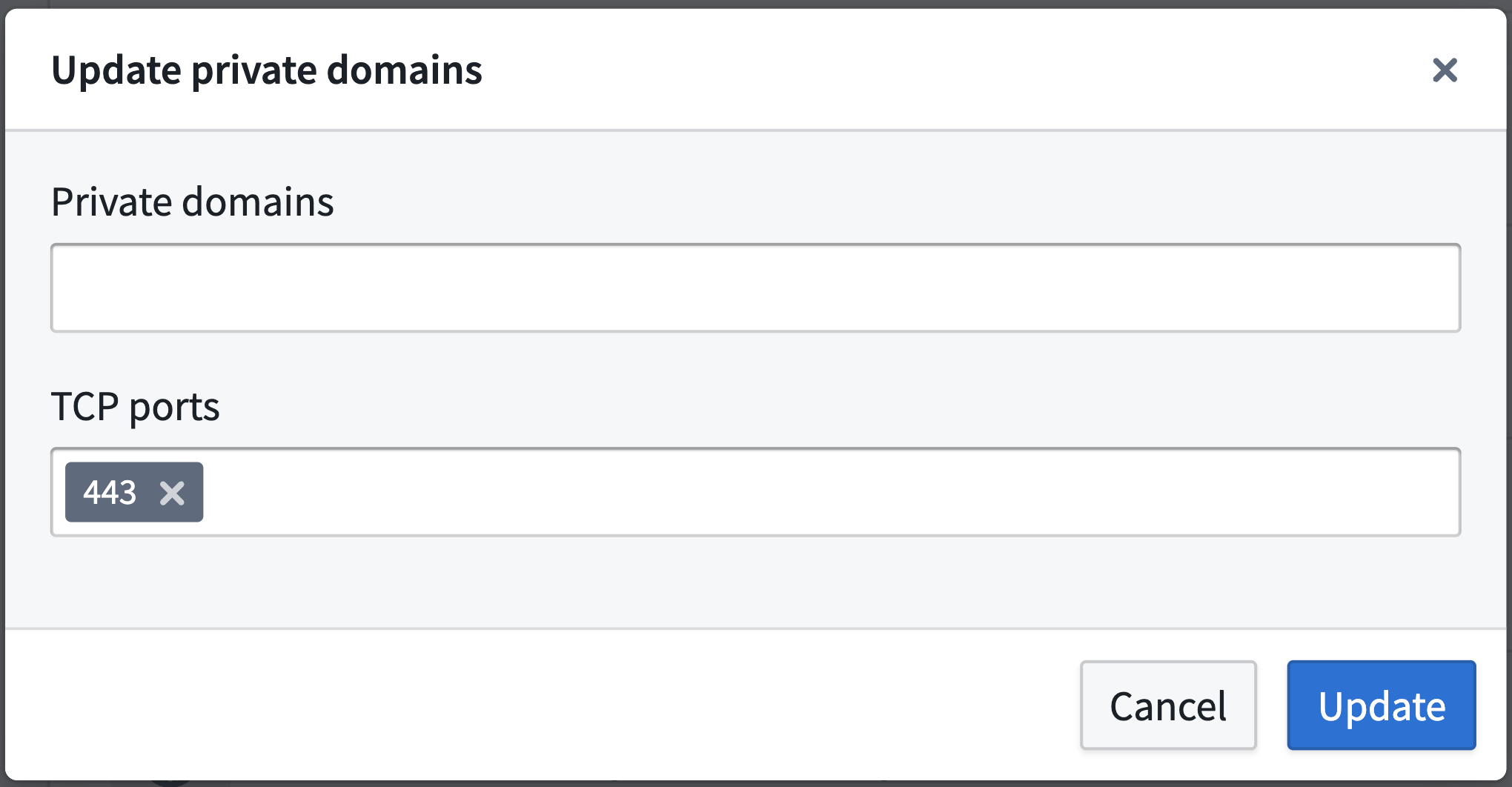

- プライベートドメイン: PrivateLinkがカスタムTLS証明書を持つリソースに対してエグレスする場合、ここにそのドメインエントリを追加します。Palantirプラットフォームは、これらのドメインに対してPrivateLinkの他端にマップする

CNAMEレコードを作成します。現在、Snowflakeのプライベートドメインのみが許可されています。他のドメインを追加するには、Palantir管理者に連絡してください。 - TCPポート: このPrivateLinkを介して許可されるべきポートを追加します。デフォルトポートは443です。

- プライベートドメイン: PrivateLinkがカスタムTLS証明書を持つリソースに対してエグレスする場合、ここにそのドメインエントリを追加します。Palantirプラットフォームは、これらのドメインに対してPrivateLinkの他端にマップする

- 上記の詳細を提供した後、Create を選択します。

PrivateLinkは以下の状態を持つことがあります。

- Creating: PrivateLinkの作成が開始されました。

- Creating cloud resources: クラウドリソースのプロビジョニング中。

- Managing DNS: DNSレコードを管理中。

- Waiting for cloud resources: クラウドプロバイダーによってリソースが作成されるのを待っています。

- Pending acceptance: PrivateLinkはサービスプロバイダーによる受け入れを待っています。

- Ready: PrivateLinkが正常に作成されました。

PrivateLinkがFailed状態の場合、以下のエラーのいずれかが発生しています。

- Failed: 接続要求が失敗しました。AWSの仮想プライベートクラウド (VPC) エンドポイントサービスの設定の権限を確認し、再作成してください。

- Rejected: サービスプロバイダーが接続要求を拒否しました。VPCエンドポイントサービスの所有者が接続を拒否しました。進めるためには彼らに連絡してください。

- Expired: 接続要求が期限切れになりました。VPCエンドポイントサービスの所有者が時間内に接続を受け入れていません。PrivateLinkを再作成してください。

- Timeout: PrivateLink作成がタイムアウトしました。これは一時的なエラーである可能性があります。削除して再試行してください。再試行が問題を解決しない場合は、Palantir管理者に連絡してください。

- Validation failed: PrivateLinkの検証が失敗しました。進めるためにはPalantir管理者に連絡してください。

- Cloud provider error: クラウドリソースの作成が失敗しました。進めるためにはPalantir管理者に連絡してください。

- DNS management failed: DNS管理が失敗しました。進めるためにはPalantir管理者に連絡してください。

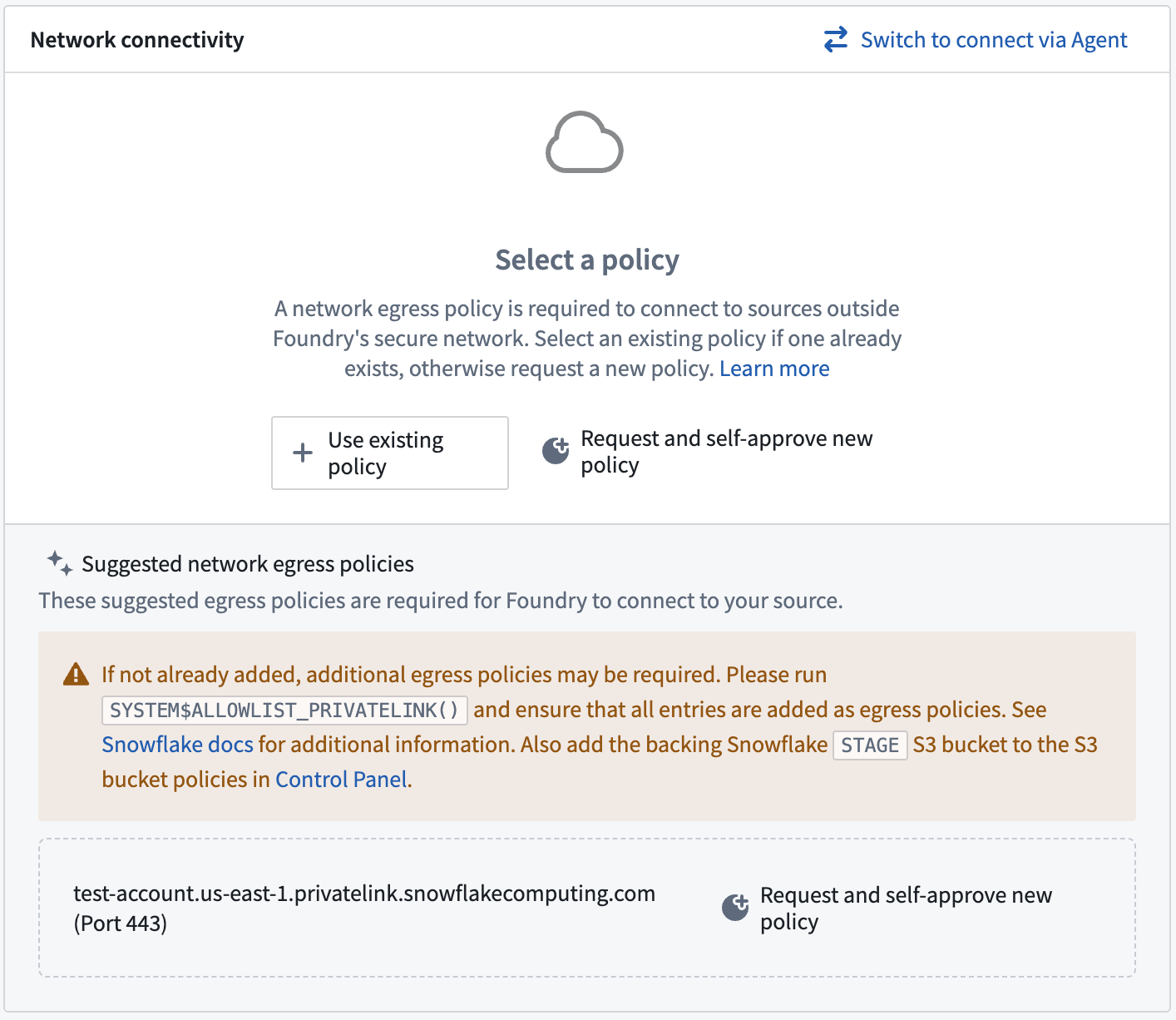

ネットワークエグレスポリシーの作成

PrivateLinkの作成が成功した後、ターゲットリソースへのエグレスを許可するためにネットワークエグレスポリシーを作成します。

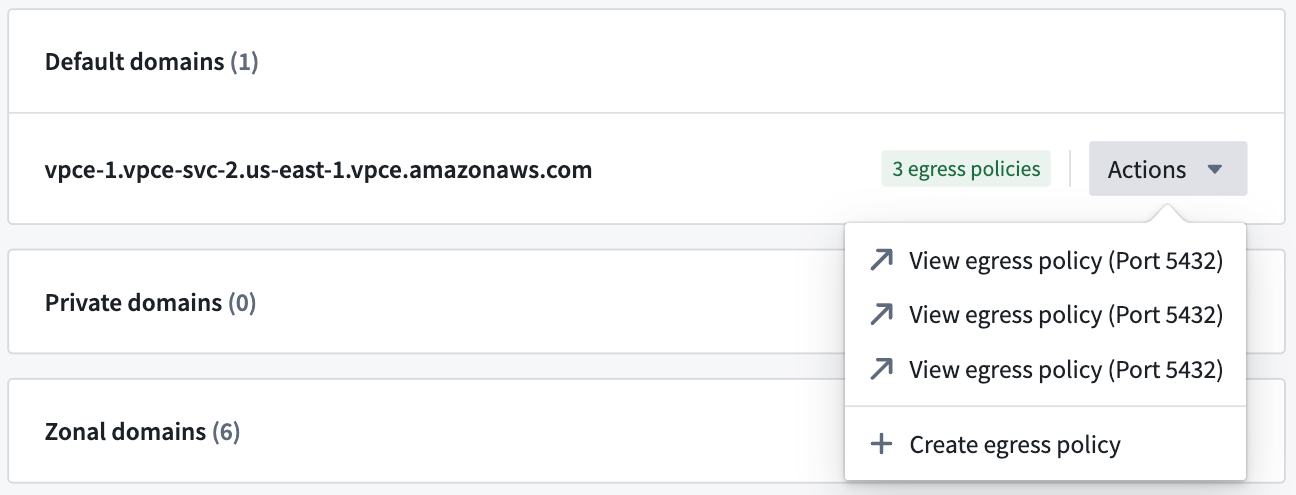

- Control Panelで Actions > Create network egress policy を選択してネットワークエグレスポリシーを作成します。

- ネットワークエグレスポリシーを作成する際に、ターゲットリソースのポートを項目ごとに入力します。作成されたポリシーはControl Panelの Actions > View network egress policy で表示されます。

エグレスポリシーが必要なケース

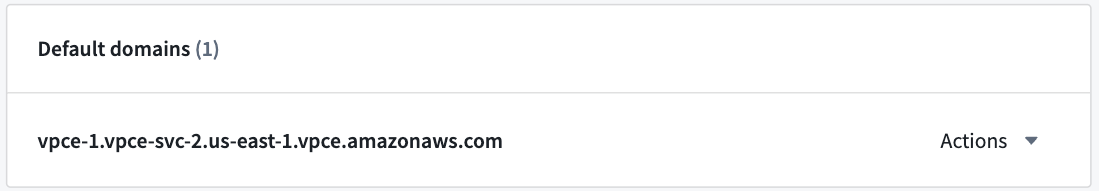

- デフォルトドメインにはネットワークエグレスポリシーが必要です。サードパーティのAPIに接続する場合、AWSが生成したデフォルトドメインが使用されない場合には、ネットワークエグレスポリシーは必要ありません。

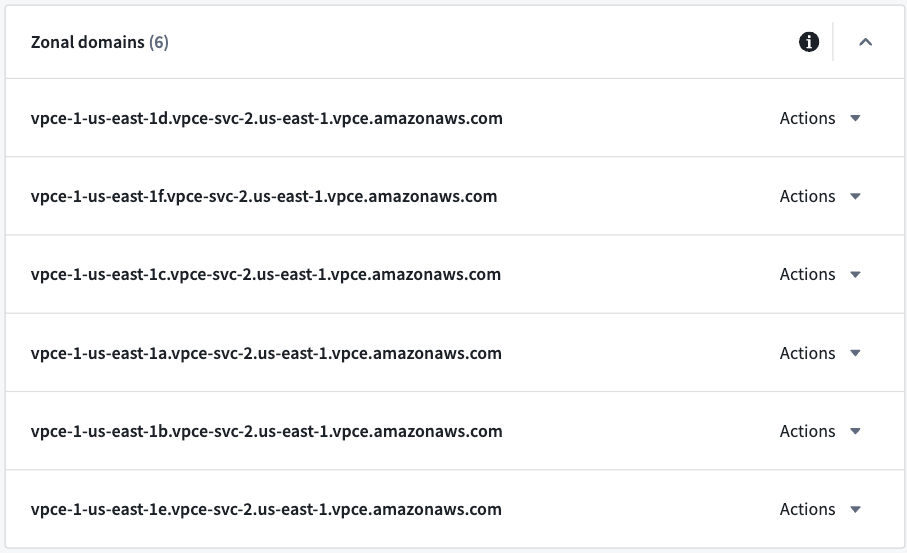

- ゾーンドメインを使用する場合、ゾーンドメインのためにネットワークエグレスポリシーを作成します。VPCがPalantirプラットフォームと同じAWSゾーンにある場合、同じゾーンドメインを使用する方が効率的かもしれません。

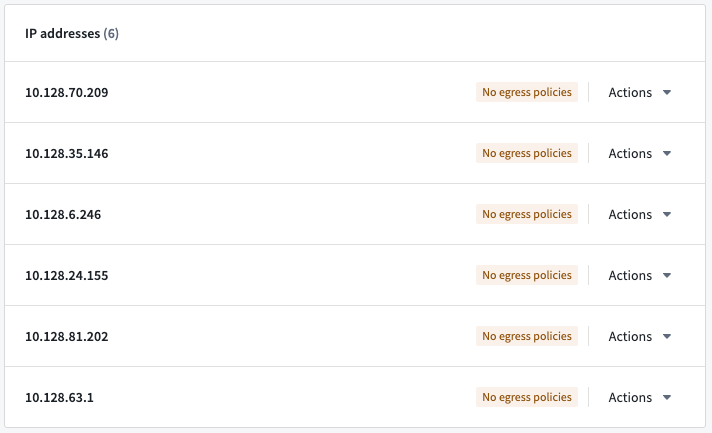

- ターゲットリソースがHTTP(S)ベースでない場合は、IPベースのネットワークエグレスポリシーが必要です。

- 設定された場合、プライベートドメインのためにネットワークエグレスポリシーを作成します。

PrivateLinkがReady状態になり、ネットワークエグレスポリシーが作成されると、PalantirプラットフォームでPrivateLinkを使用できます。

PrivateLinksを管理する

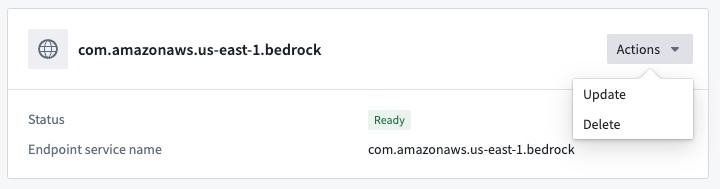

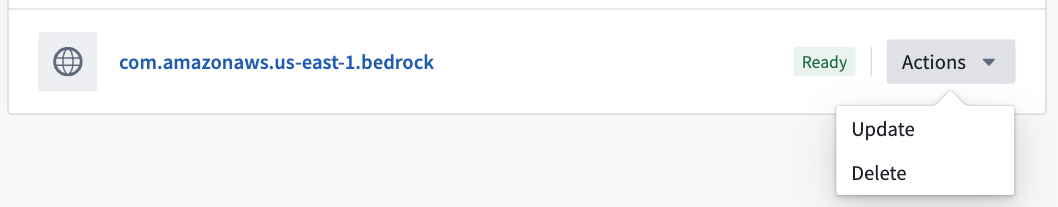

PrivateLinkに関する可能なアクションは、PrivateLink詳細ページの Actions の下に表示され、各項目のPrivateLinksページでも表示されます。

PrivateLinkを更新する

PrivateLinkのプライベートドメインおよびTCPポートは、Actions > Update を選択することで更新できます。

PrivateLinkを削除する

PrivateLinksは、Actions > Delete を選択することで削除できます。

ネットワークエグレスポリシーを共有する

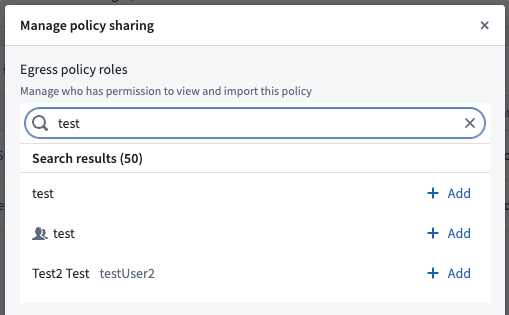

作成されたネットワークエグレスポリシーを、PrivateLinkを介してターゲットリソースにエグレスしようとするユーザーと共有します。共有するドメインまたはIPで、Actions > View network egress policy を選択し、ネットワークポリシーページに移動します。ネットワークポリシーページで Actions > Manage sharing を選択し、ネットワークエグレスポリシーを共有する意図のあるユーザーまたはユーザーグループを追加します。

PrivateLinkを使用する

データ接続ソース

データ接続で、デフォルトドメインまたはサードパーティAPIドメインを使用してソースを設定し、作成されたネットワークエグレスポリシーを添付します。設定後、ソースをプレビューまたは探索してソースのデータが正確であることを確認することで、接続性をテストします。

Snowflakeソース

PrivateLinkを介して接続されたSnowflakeソースを作成するには、次の手順に従います。

- PalantirプラットフォームクラウドプロバイダーアカウントをSnowflakeで許可リストに追加する。

- Control PanelでPrivateLinkを作成する。

- データ接続でSnowflakeソースを作成する。

SnowflakeでPalantirプラットフォームクラウドプロバイダーアカウントを許可リストに追加する

PalantirプラットフォームがSnowflakeにPrivateLinkを作成するには、PalantirプラットフォームのアカウントをSnowflakeアカウントで許可リストに追加する必要があります。これを行うには、次の手順に従います。

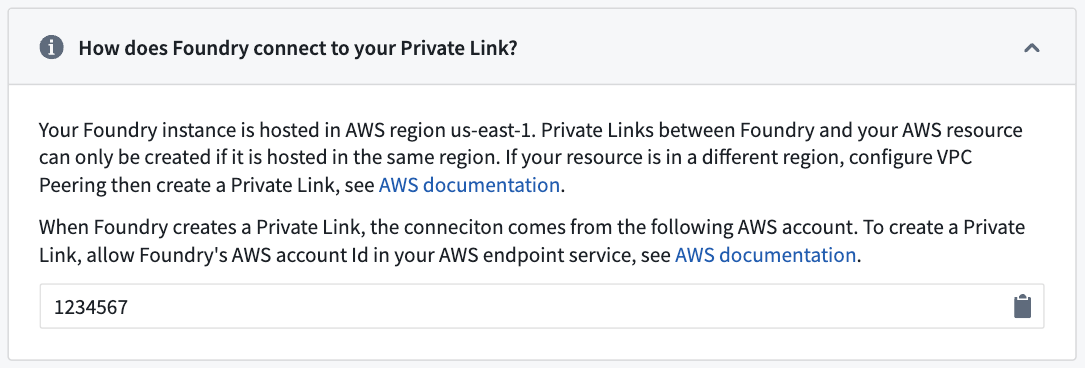

- Control Panel > ネットワークエグレス > PrivateLinks でPalantirプラットフォームのクラウドプロバイダーアカウントIDを確認します。

- Snowflakeに サポートケース ↗ を開いて、以下の情報を提供します。

- PalantirプラットフォームのクラウドプロバイダーアカウントID(クラウドプロバイダーを含む。AWS、Azure、またはGCP)。

- SnowflakeアカウントURL。

- 上記のアカウントIDがPalantirとのプライベート接続のために許可リストに追加される必要があることを含めてください。Palantirユーザーは基盤となるクラウドプロバイダーインフラストラクチャに直接アクセスすることができず、必要な

federated_tokenが提供されないため、SYSTEM$AUTHORIZE_PRIVATELINKは使用できません。

SnowflakeがPalantirプラットフォームのクラウドプロバイダーアカウントを許可リストに追加したら、次のステップに進みます。

Control PanelでPrivateLinkを作成する

PalantirプラットフォームとSnowflakeの間でPrivateLinkを作成する前に、SnowflakeからSYSTEM$GET_PRIVATELINK_CONFIG ↗コマンドを実行してPrivateLink設定を取得します。このコマンドは、PalantirプラットフォームでPrivateLinkを作成するために必要な情報を出力します。

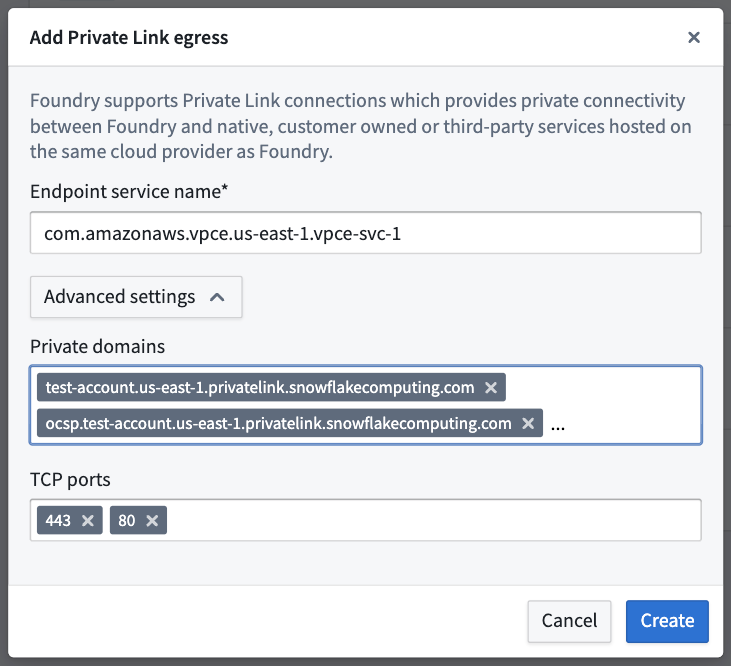

- PrivateLinkを作成するには、Control Panel > ネットワークエグレス > PrivateLinks > New PrivateLink に移動します。

- 上記の出力から以下の詳細を入力してPrivateLinkを作成します。

- エンドポイントサービス名:

SYSTEM$GET_PRIVATELINK_CONFIGの出力からprivatelink-vpce-idを入力します。 - 高度な設定:

- プライベートドメイン: Palantirプラットフォームは、これらのURLをSnowflake PrivateLinkの他端にマッピングし、トラフィックをPrivateLink経由でルーティングし、Snowflakeのオンライン証明書ステータスプロトコル (OCSP) の使用を維持します。SnowflakeドキュメントでユーザーのVPCネットワークを設定する ↗方法をさらに読むことができます。以下の値は

SYSTEM$GET_PRIVATELINK_CONFIGを使用して取得できます。privatelink-account-urlprivatelink-connection-ocsp-urlsprivatelink-connection-urlsprivatelink-ocsp-urlregionless-privatelink-account-urlregionless-snowsight-privatelink-urlsnowsight-privatelink-url

- TCPポート:

443と80を入力します。Snowflakeドキュメント ↗で言及されています。

- プライベートドメイン: Palantirプラットフォームは、これらのURLをSnowflake PrivateLinkの他端にマッピングし、トラフィックをPrivateLink経由でルーティングし、Snowflakeのオンライン証明書ステータスプロトコル (OCSP) の使用を維持します。SnowflakeドキュメントでユーザーのVPCネットワークを設定する ↗方法をさらに読むことができます。以下の値は

- エンドポイントサービス名:

設定が完了したら、Create を選択してPrivateLinkを作成します。PrivateLinkがReady状態になったら、次のステップに進みます。

データ接続でSnowflakeソースを作成する

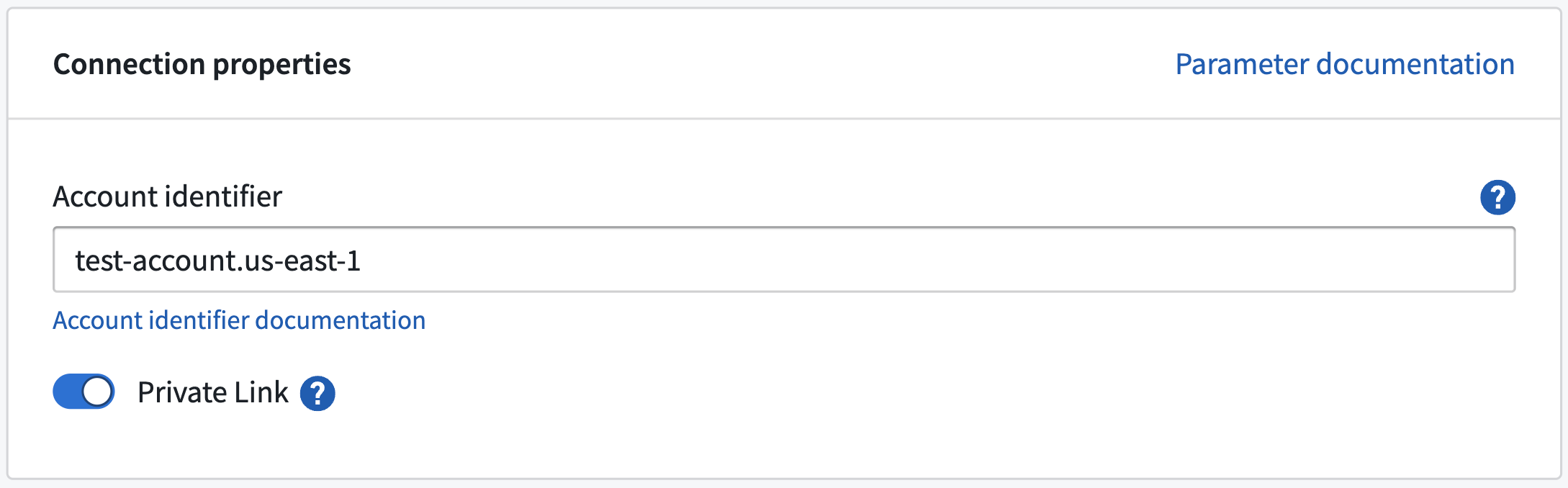

- データ接続でSnowflakeデータソースを作成するには、Data Connection > New Source > Snowflake に移動します。

- ソースを設定し、作成されたPrivateLinkを使用するために接続詳細で以下を実行します。

- アカウント識別子: PrivateLinkが作成されたSnowflakeアカウントのアカウントIDを入力します。

- PrivateLink: これを切り替えてPrivateLinkを使用します。

ネットワークエグレスポリシー

コマンドSYSTEM$ALLOWLIST_PRIVATELINK ↗によって出力されたすべてのURLのためにネットワークエグレスポリシーを作成します。さらに、以下に示すように、STAGE のためにS3バケットポリシーを作成します。

Snowflakeの設定に関する詳細は、Snowflakeドキュメントを参照してください。