注: 以下の翻訳の正確性は検証されていません。AIPを利用して英語版の原文から機械的に翻訳されたものです。

クラウドアイデンティティの設定

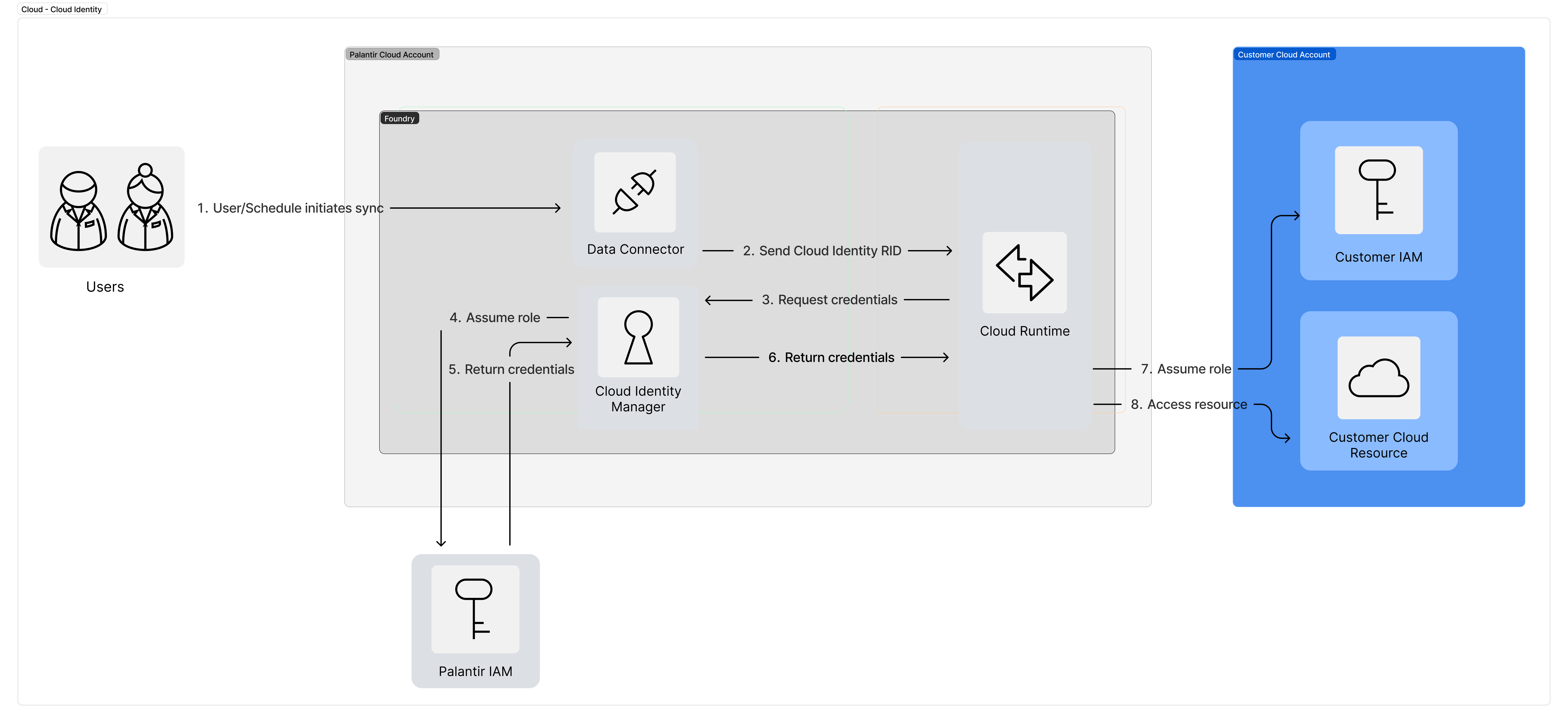

クラウドアイデンティティを使用すると、静的な資格情報を使用せずにクラウドプロバイダのリソースに認証できます。

以下が真である場合にのみ、コントロールパネルの クラウドアイデンティティ ページが表示されます:

- ユーザーの Foundry エンロールメントが AWS にホストされています。

- ユーザーの Foundry エンロールメントが、Palantir の Kubernetes ベースのインフラストラクチャである Rubix で動作しています。

クラウドアイデンティティ認証により、Foundry は Amazon AWS、Microsoft Azure、または Google Cloud Platform など、ユーザーのクラウドプロバイダのリソースにアクセスできます。クラウドアイデンティティはコントロールパネルの エンロールメント レベルで設定および管理され、個々のソース接続を設定する際には Data Connection にインポートする必要があります。

Foundry が生成したクラウドアイデンティティは、ターゲットのクラウドプラットフォームのリソースにアクセスするための権限を付与する必要があります。可能であれば、静的な資格情報に基づく認証よりもクラウドアイデンティティの使用が推奨されます。

AWS のクラウドアイデンティティ

AWS のリソースへのアクセスには、ユーザーの Foundry エンロールメントがホストされている AWS アカウントで生成された AWS Identity and Access Management (IAM) ロールを表すクラウドアイデンティティが必要です。

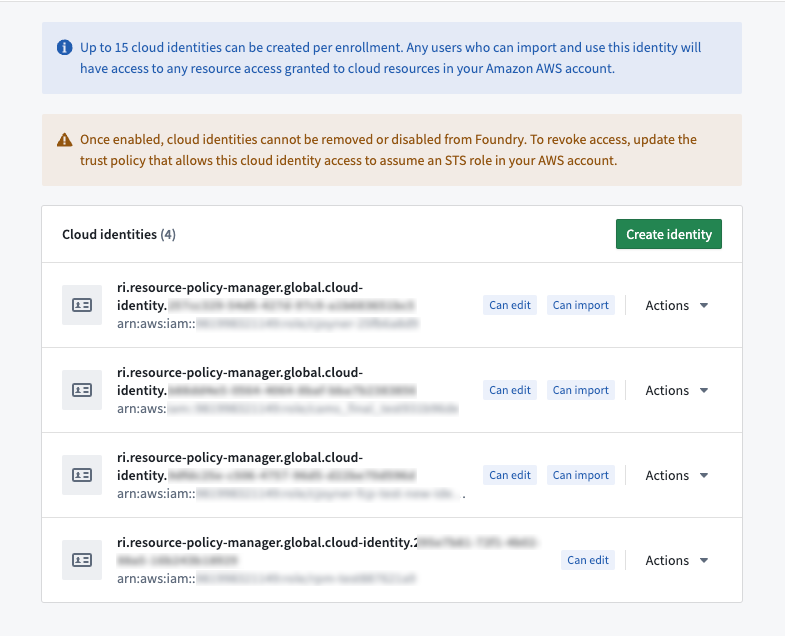

2024年4月現在、コントロールパネルでエンロールメントごとに最大15個のクラウドアイデンティティを作成できます。追加のクラウドアイデンティティが必要な場合は、サポートチケットを提出して、ユーザーのエンロールメントに利用可能なオプションについて相談してください。

ユーザーのエンロールメントに AWS クラウドアイデンティティを有効にする

ユーザーのエンロールメントにクラウドアイデンティティを生成するには、コントロールパネルのサイドバーで エンロールメント設定 > クラウドアイデンティティ に移動します。このページにアクセスするには、エンロールメント管理者 および 情報セキュリティオフィサー ロールに付与される クラウドアイデンティティ設定を管理する ワークフローが必要です。

アイデンティティを作成 を選択すると、IAM ロールが生成され、エンロールメントのクラウドアイデンティティの ロール Amazon Resource Number (ARN) ↗ が表示されます。

一度作成されたクラウドアイデンティティは削除できず、その名前も編集できません。複数のクラウドアイデンティティを使用するユーザーは、新しいクラウドアイデンティティが必要な理由を慎重に考える必要があります。

認証を有効にするには、ユーザーの AWS アカウントに2つのポリシーを設定する必要があります。

ポリシー1: 信頼ポリシーは、ロールを引き受けることが信頼できるアカウントメンバーを指定します。この信頼ポリシーは、ユーザーの AWS アカウントの IAM ロールに追加する必要があります。

生成されたクラウドアイデンティティロール ARN の例信頼ポリシー:

Copied!1 2 3 4 5 6 7 8 9 10 11{ "Statement": [ { "Action": "sts:AssumeRole", // "sts:AssumeRole" というアクション。このアクションは、特定の IAM ロールを引き受けることを可能にします。 "Effect": "Allow", // "Allow" というエフェクト。このエフェクトは、特定のアクションが許可されることを示します。 "Resource": "arn:aws:iam::123456789012:role/palantir-cross-account-identity-d6c9c71c-1f31-4d93-9863-2014fa76a81a" // "Resource" というフィールド。このフィールドは、リソースの ARN (Amazon リソースネーム) を指定します。ここでは、特定の IAM ロールの ARN を指定しています。 } ], "Version": "2012-10-17" // ポリシーのバージョン。このバージョンは、ポリシーの言語定義に影響を与えます。 }

ポリシー 2: 権限ポリシーは、ユーザーに対してリソース上で意図したタスクを実行するために必要な権限を付与します。上記で作成した IAM ロールにこのポリシーをアタッチする必要があります。$BUCKET を希望するソース S3 バケットの名前に置き換えてください。

例: S3 権限ポリシー:

Copied!1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21{ "Statement": [ { "Action": [ "s3:GetObject", // S3からオブジェクトを取得するアクション "s3:ListBucket", // S3バケットのリストを表示するアクション "s3:DeleteObject", // S3からオブジェクトを削除するアクション "s3:PutObject" // S3にオブジェクトを配置するアクション ], "Effect": "Allow", // 上記のアクションを許可する "Resource": [ "arn:aws:s3:::$BUCKET", // 特定のバケットに対するリソース "arn:aws:s3:::$BUCKET/*" // 特定のバケット内のすべてのオブジェクトに対するリソース ] } ], "Version": "2012-10-17" // ポリシーのバージョン }

これらのポリシーについては、AWS ドキュメンテーション ↗で詳しく学ぶことができます。

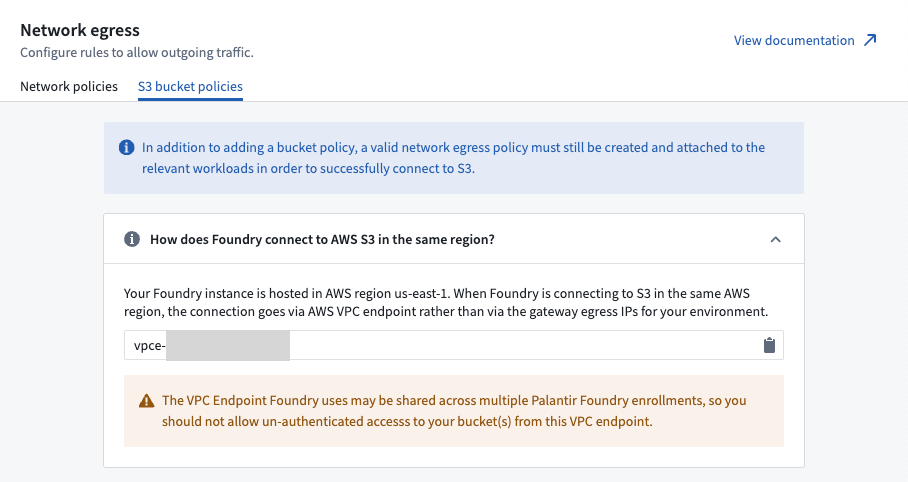

ユーザーの AWS ネットワークに必要な Foundry Rubix IPs が許可リストに追加されていることを確認してください。また、Foundry とユーザーの AWS アカウントとの直接の接続を許可するために、関連する出口ポリシーがユーザーの Foundry エンロールメントに追加されていることを確認してください。ユーザーのエンロールメントの Foundry Rubix IPs を探し、必要な出口ポリシーを設定するためには、Control Panel の Network Egress オプションを使用します。

ユーザーの S3 バケットが Foundry インスタンスがホストされている同じ地域にある場合、それらのバケットへの出口を許可するために別のプロセスを使用する必要があります。Foundry の Rubix からのネットワークトラフィックは、代わりに S3 に接続するために使用される Amazon VPCE から来ます。VPCE 識別子は、Control Panel の Network Egress セクションの S3 バケットポリシーのタブでアクセスできます。S3 ソースがどのように設定されているかによりますが、VPCE 識別子は Data Connection アプリを通じても公開されることがあります。

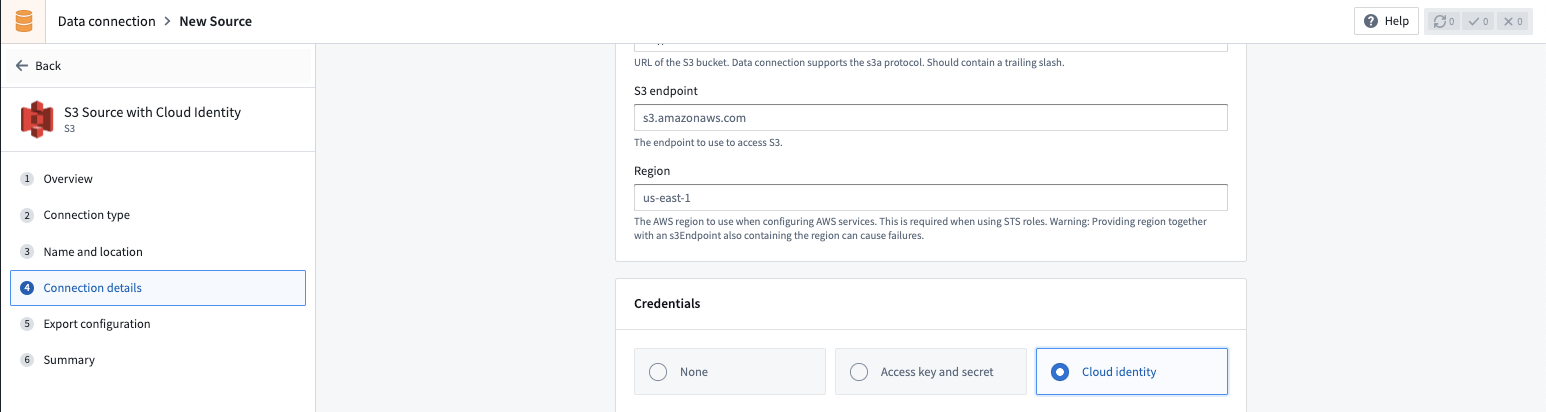

S3 ソースの設定時にクラウド ID を使用する

有効化すると、クラウド ID の資格情報オプションが、Foundry の 接続詳細 ページの Data Connection でユーザーの S3 ソースと共に使用できるようになります。

クラウド ID 認証を使用する場合、ロール ARN が資格情報セクションに表示されます。クラウド ID オプションを選択すると、デフォルトのクラウド ID が事前に選択されます。ユーザーのエンロールメントに複数のクラウド ID が存在する場合、ドロップダウンメニューから一覧から選択することができます。クラウド ID を選択した後、次の設定も行う必要があります:

- ターゲットの Amazon AWS アカウントで Identity and Access Management (IAM) ロールを設定します。

- ユーザーが接続したい S3 バケットに IAM ロールがアクセスできるようにします。通常、これは バケットポリシー ↗ を使用して行うことができます。

- S3 ソースの設定詳細に IAM ロールを Security Token Service (STS) ロール ↗ の設定に追加します。Foundry のクラウド ID IAM ロールは、S3 にアクセスする際に AWS アカウント IAM ロールを引き受ける ↗ ことを試みます。

- クラウド ID IAM ロールがターゲットの AWS アカウント IAM ロールを引き受けることを許可するための 対応する信頼ポリシーを設定 ↗ します。